Dostęp dla użytkowników SSL VPN do sieci, która znajduje się za tunelem IPSec Site-2-Site

firmware 4.x SSL VPN site-2-site

Jeżeli chcemy umożliwić naszym użytkownikom, którzy łączą się do naszej sieci za pomocą SSL VPN, do zasobów sieciowych dostępnych za tunelem IPSec Site-2-Site, musimy:

- Utworzyć obiekt typu grupa IP, w którym wskażemy naszą sieć wewnętrzną oraz zasoby po drugiej stronie tunelu Site-2-Site.

- Zmodyfikować obecną konfigurację tunelu SSL VPN.

- Dodać nową fazę drugą dla obecnie działającego tunelu Site-2-Site.

- Utworzyć reguły Firewall.

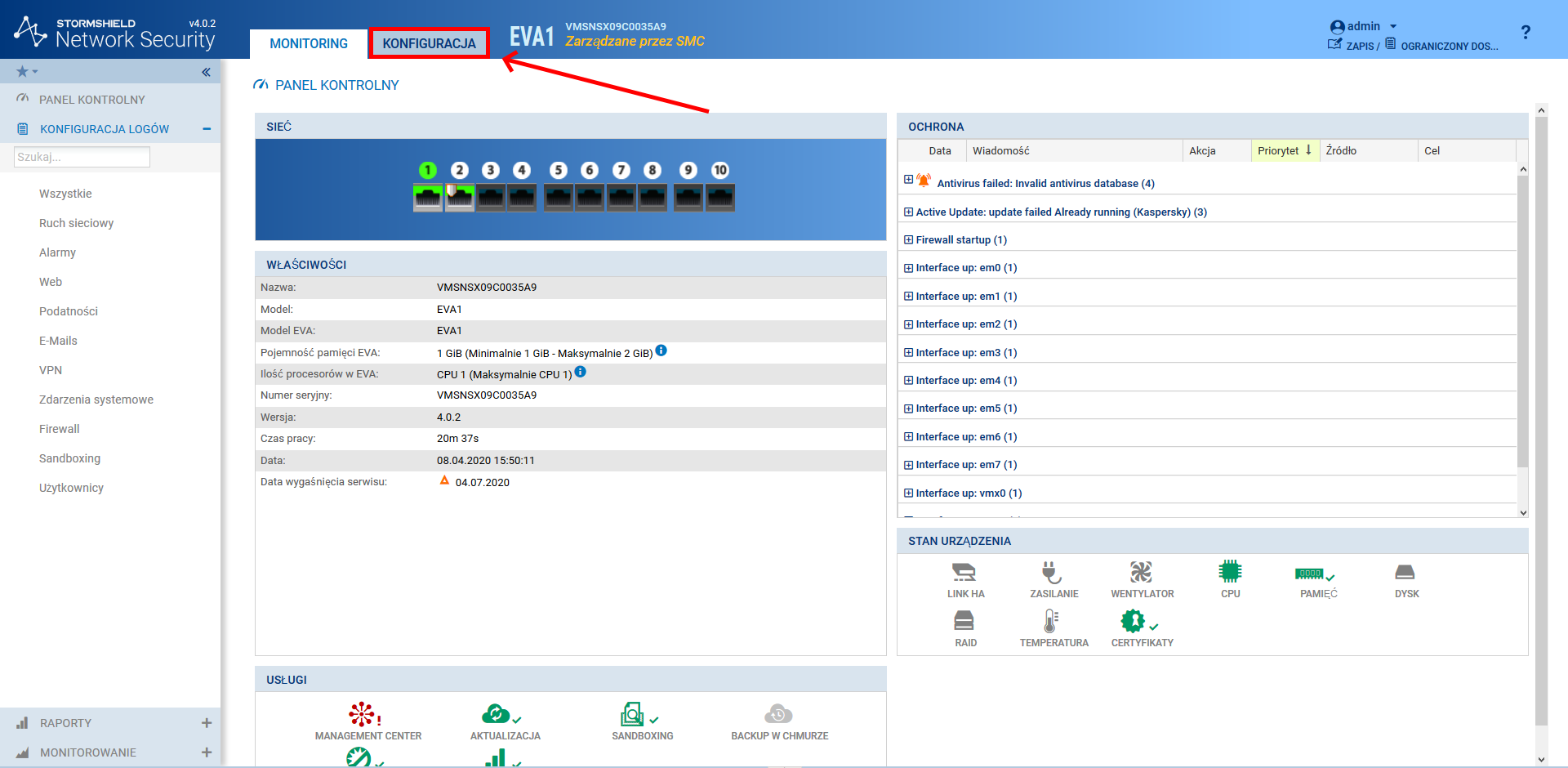

Zaczynamy od przejścia do sekcji Konfiguracja, gdzie będziemy wykonywać wszystkie zmiany

1. Utworzenie obiektu typu grupa IP

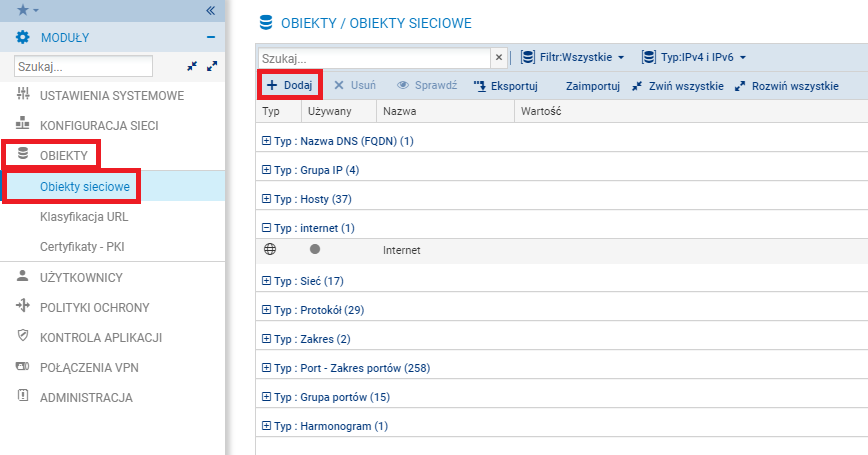

Następnie w celu utworzenia obiektu typu grupa IP, w którym wskażemy nasze wewnętrzne zasoby oraz zasoby dostępne po drugiej stronie tunelu Site-2-Site, należy przejść do Obiekty -> Obiekty sieciowe, a następnie kliknąć w Dodaj, co wywoła kreator obiektów

Z lewej strony okna wybieramy Grupa IP i nazywamy naszą nową grupę. W naszym przypadku grupa będzie się nazywała Zasoby_SSLVPN. Następnie z listy dostępnych obiektów wybieramy nasze wewnętrzne zasoby, które mają być dostępne po spięciu tunelu oraz zasoby dostępne po drugiej stronie tunelu Site-2-Site

Jeżeli dopiero będziemy konfigurować tunel Site-2-Site, możemy już w tym oknie utworzyć sobie obiekt, który będzie reprezentować sieć zdalną w tunelu Site-2-Site, za pomocą przycisku Dodaj obiekt.

2. Modyfikacja tunelu SSL VPN

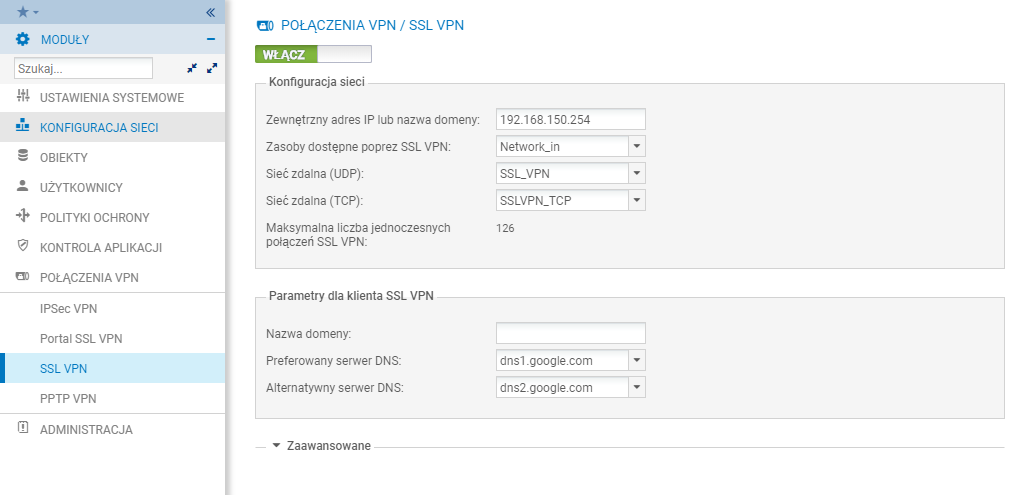

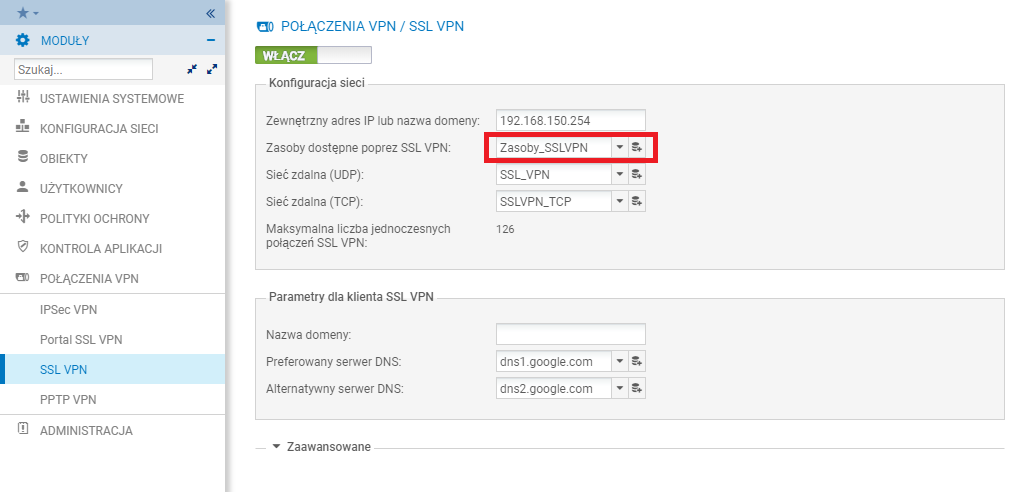

Następnie w celu zmiany konfiguracji tunelu SSLVPN musimy przejść do Połączenia VPN -> SSL VPN.

W miejscu tym musimy zmienić wartość dla „Zasoby dostępne poprzez SSL VPN”, na obiekt Zasoby_SSLVPN, który przed chwilą utworzyliśmy

3. Dodanie nowej fazy drugiej

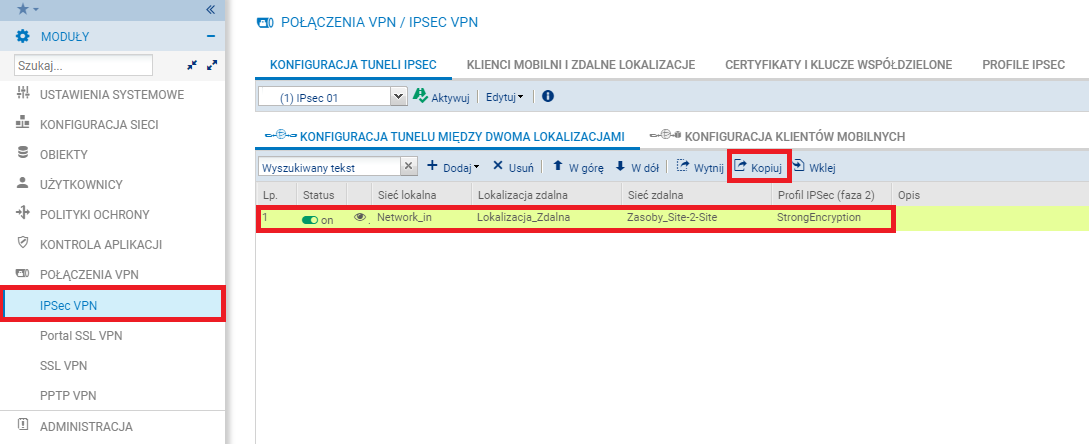

W trzecim kroku, przechodzimy do Połączenia VPN -> IPSec VPN, gdzie kopiujemy wykorzystywaną już przez nas regułę, za pomocą przycisku Kopiuj. Jeżeli nie masz jeszcze polityki Site-2-Site, w jej stworzeniu pomoże Ci artykuł Konfiguracja tunelu IPSec VPN Site-2-Site.

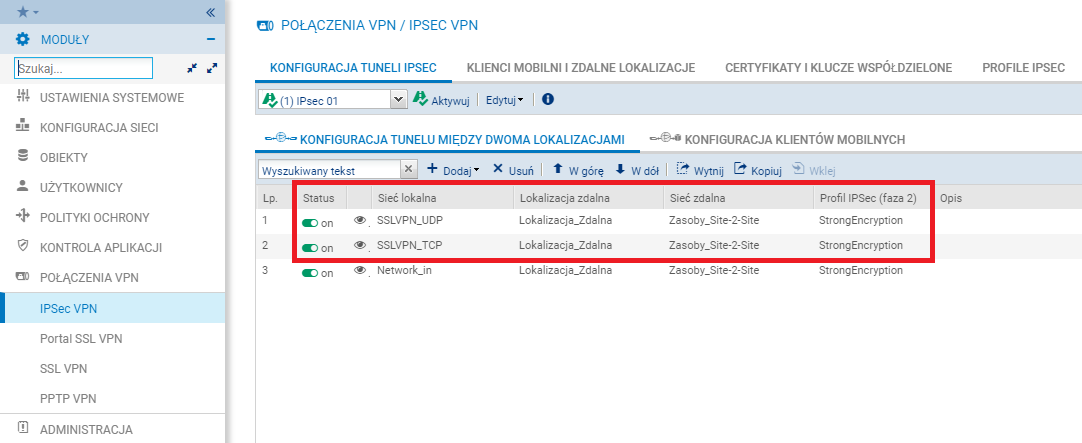

Po wklejeniu reguły, modyfikujemy część Sieć lokalna, gdzie wskazujemy sieć SSLVPN, którą przypisujemy hostom po spięciu tunelu SSLVPN. Jeżeli przypisaliśmy sieć dla SSLVPN zarówno po TCP, jak i UDP to krok ten będziemy musieli wykonać dwukrotnie (chyba, że zastosujemy obiekt typu grupa IP, jak we wcześniejszym punkcie instrukcji).

Na urządzeniu po drugiej stronie tunelu, należy wykonać analogiczne zmiany.

4. Utworzenie reguły Firewall

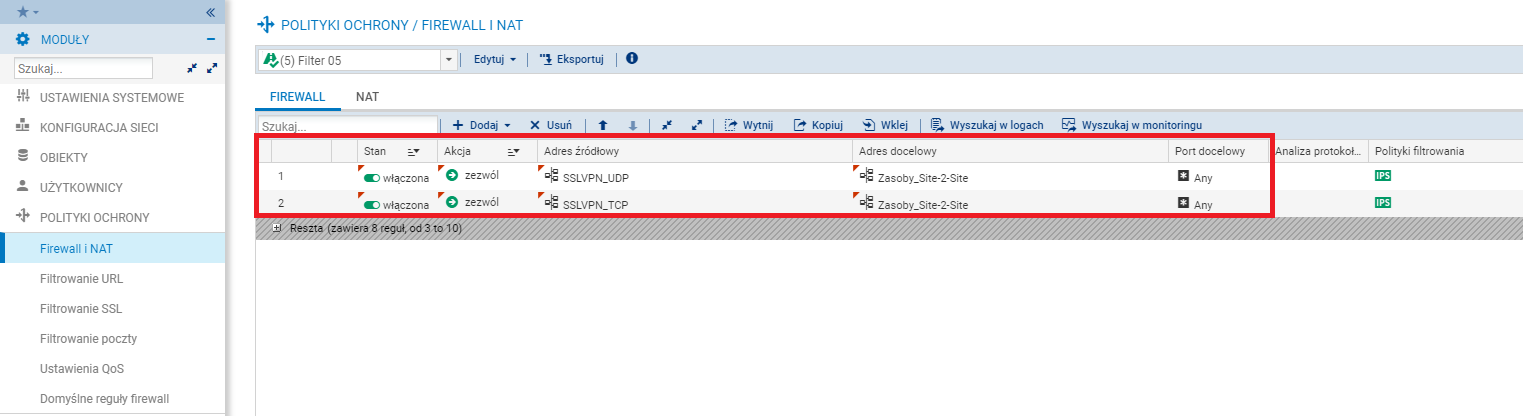

W ostatnim kroku musimy przejść do zakładki Polityki ochrony -> Firewall i NAT, gdzie utworzymy reguły, zezwalające na połączenie pomiędzy sieciami SSLVPN, a siecią zdalną wskazaną w tunelu IPSec

UWAGA!

Stworzenie powyższej reguły w module Firewall ma na celu początkowe przepuszczenie całego ruchu pomiędzy urządzeniami w tunelu. Zaleca się stworzenie reguł przepuszczających tylko wybrany ruch oraz stosowanie polityk filtrowania

Powiązane zagadnienia:

Podobne zagadnienia: