Konfiguracja tunelu IPSec VPN z wykorzystaniem klienta Stormshield VPN Client pod systemem Windows (metoda XAuth)

firmware 4.x IPSec VPN client-2-site IKEv1 Stormshield VPN Client XAuth

1. Konfiguracja urządzenia Stormshield

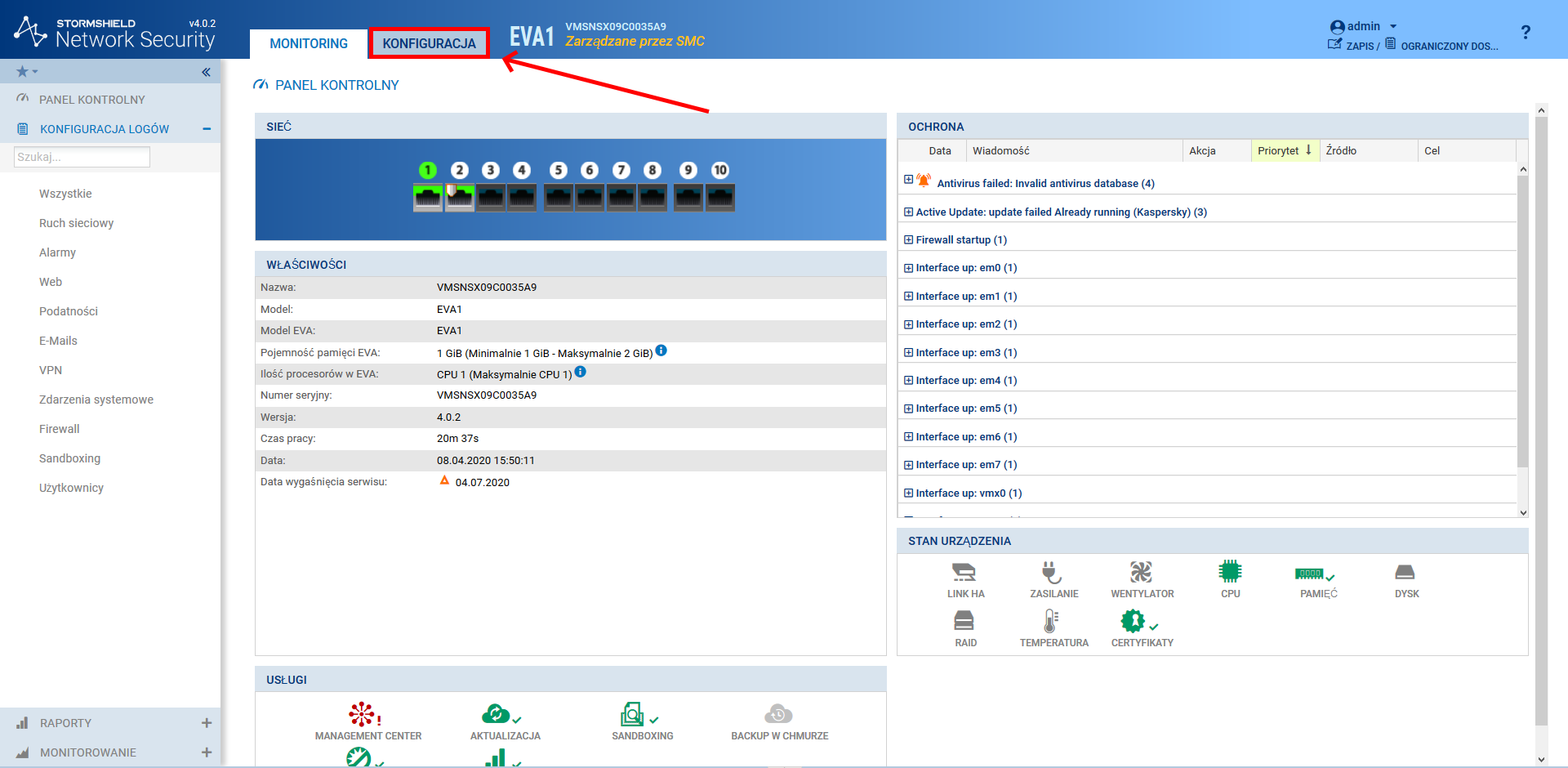

Pierwszym krokiem ,który należy wykonać po zalogowaniu się do urządzenia jest przejście do sekcji Konfiguracja, gdzie będziemy wykonywać wszystkie zmiany

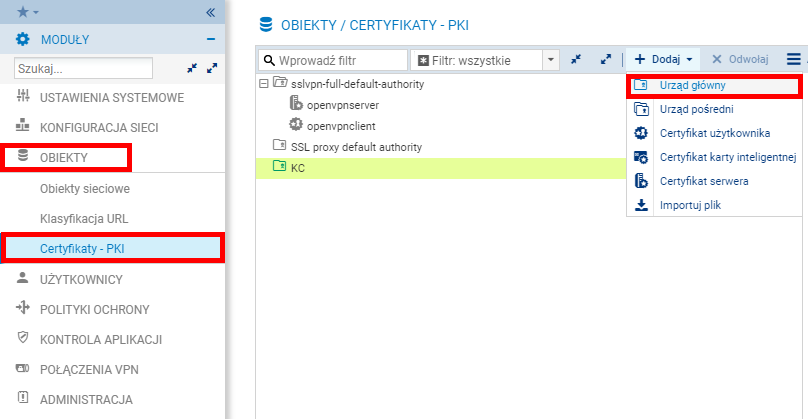

Następnie przechodzimy do Obiekty -> Certyfikaty – PKI, gdzie wybieramy opcję Dodaj -> Urząd główny, a następnie przechodzimy przez kreator konfiguracji w celu dodania głównego urzędu certyfikacyjnego.

Po utworzeniu CA ustawiamy go jako domyślny urząd certyfikacyjny

Następnie wybieramy opcję Dodaj -> Dodaj certyfikat serwera. W pierwszym kroku wypełniamy pole FQDN (domena, pod którą dostępne będzie urządzenie Stormshield np. netasq.firma.pl). Jeżeli zamierzamy umożliwić użytkownikom dostęp do VPN przez adres IP wartość wpisana w polu FQDN nie będzie miała znaczenia.

Kreator poprosi nas o wskazanie nadrzędnego CA utworzonego w poprzednim kroku oraz hasło.

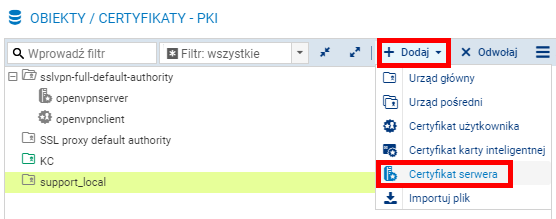

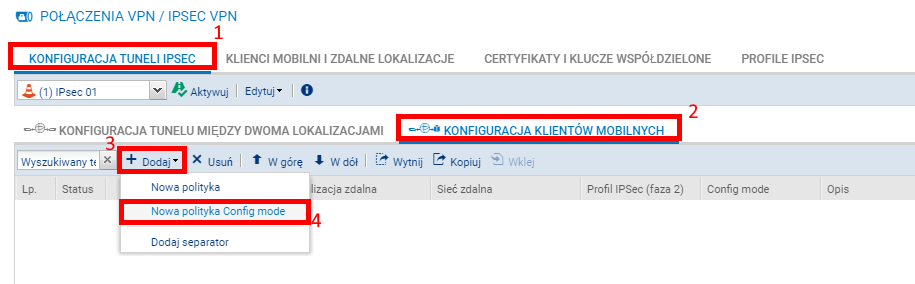

Następnie przechodzimy do menu POŁĄCZENIA VPN -> IPSec VPN.

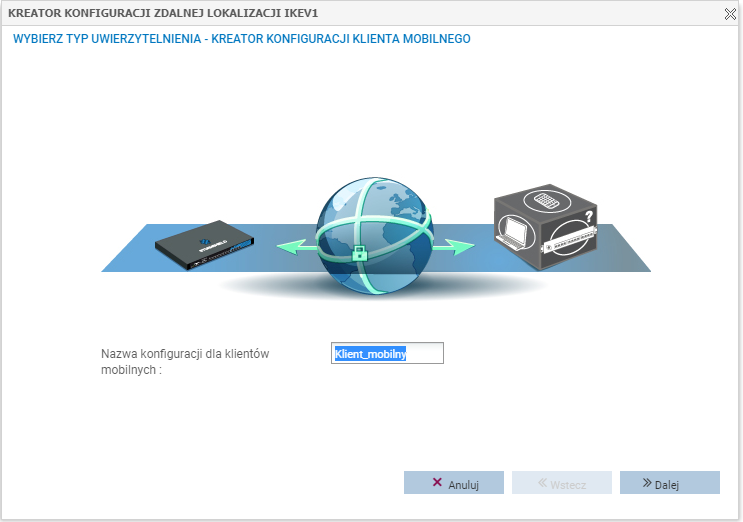

W zakładce Klienci mobilni i zdalne lokalizacje wybieramy opcję Dodaj -> klient mobilny IKEv1.

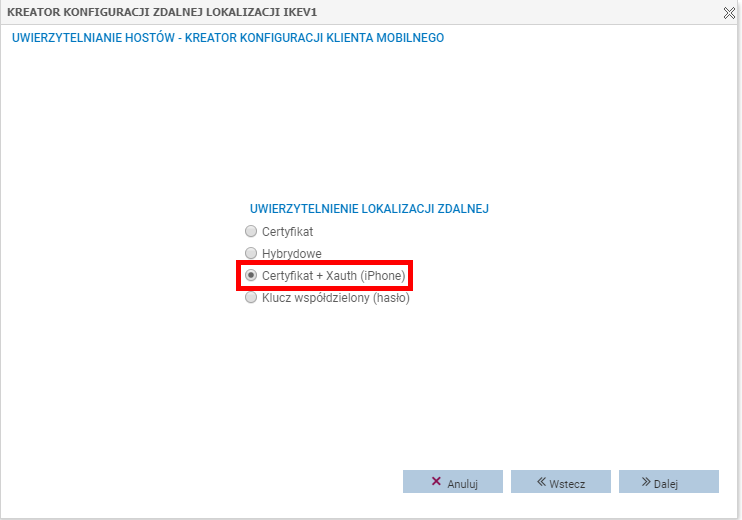

Jako metodę uwierzytelnienia wskazujemy Certyfikat + Xauth (iPhone)

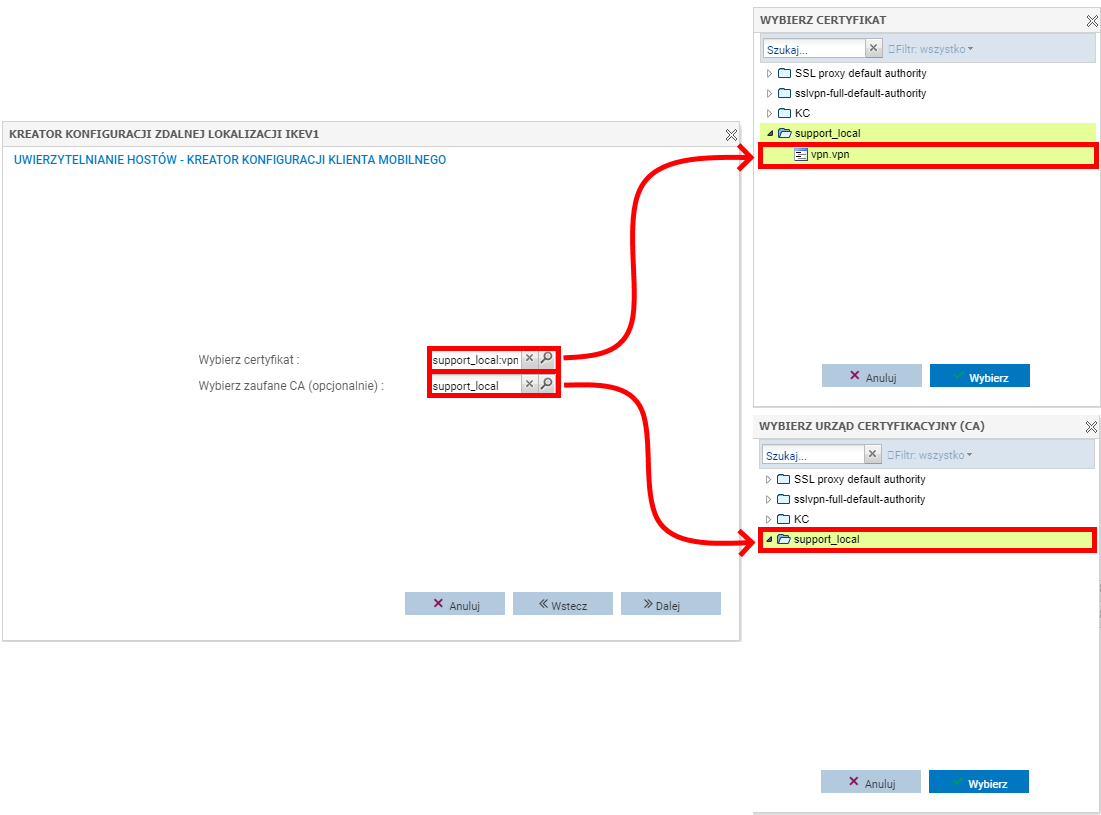

Następnie wskazujemy wygenerowany przez nas Urząd certyfikacyjny oraz Certyfikat serwera.

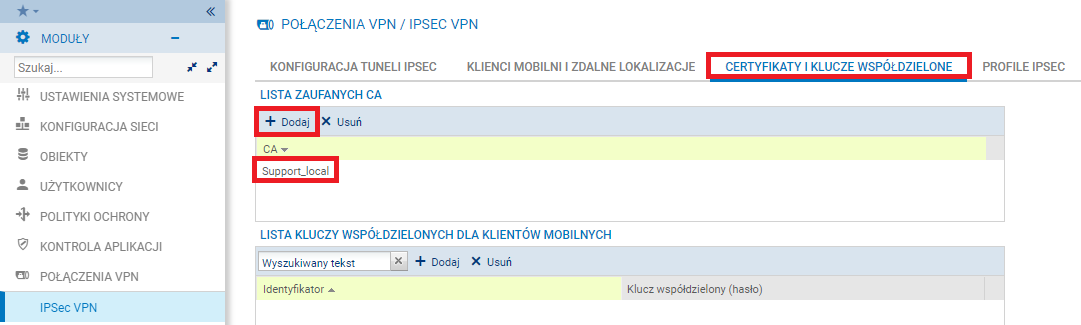

Po wykonaniu powyższych czynności upewnij się, czy urząd certyfikacji który został wykorzystany do podpisania certyfikatu serwera jest uznany w konfiguracji jako bezpieczny. Sprawdzić to możemy przechodząc do zakładki Certyfikaty i klucze współdzielone.

Następnie przechodzimy do Konfiguracja tuneli IPSec i w zakładce Konfiguracja klientów mobilnych wybieramy Dodaj -> Nowa polityka Config mode:

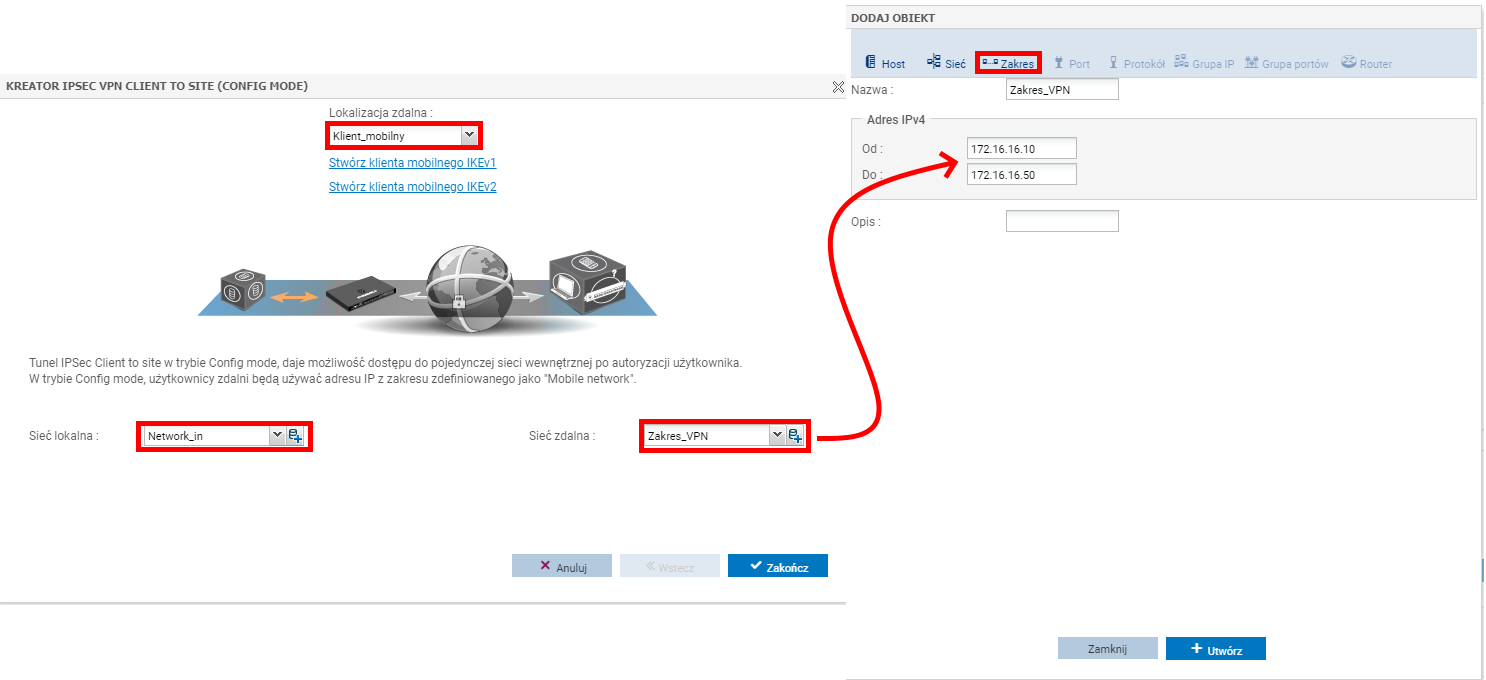

W wyświetlonym kreatorze jako lokalizację zdalną wybieramy wcześniej utworzonego klienta mobilnego. W sekcji Sieć lokalna wskazujemy obiekt Network_in (lub inną sieć, do której chcemy mieć dostęp po spięciu tunelu). Natomiast w części Sieć zdalna tworzymy obiekt typu Zakres, którego adresy będą przydzielane klientom VPN

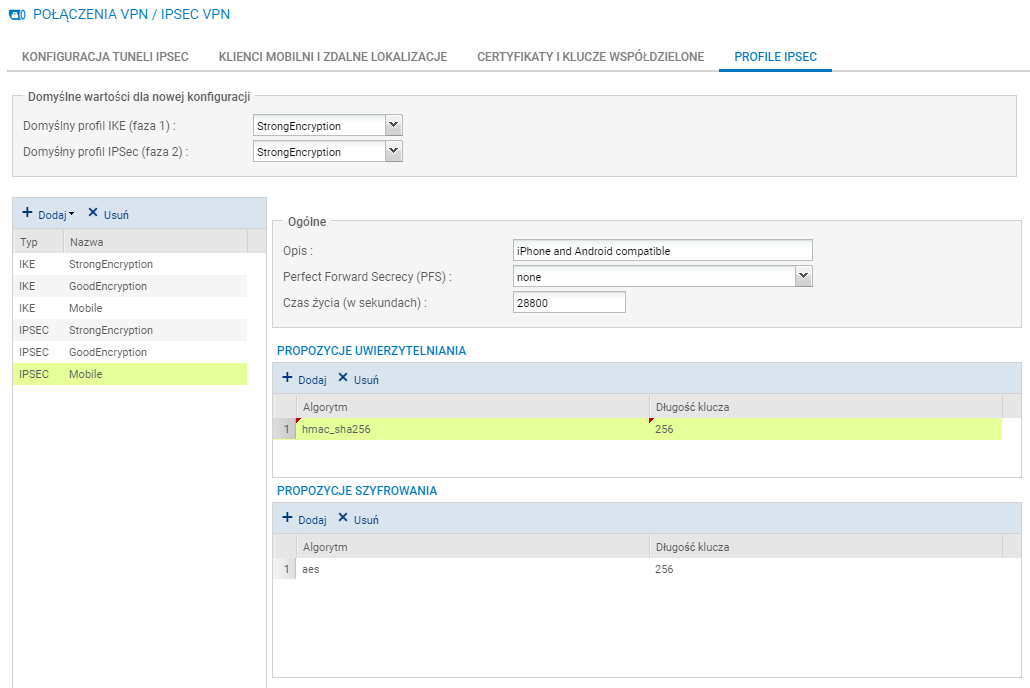

Następnie w nowoutworzonej polityce w kolumnie Profil IPSec wskazujemy profil Mobile (jeżeli ten profil nie jest dostępny można go utworzyć w module IPSec VPN, w zakładce Profile IPSec. Zapisujemy utworzony profil według parametrów zamieszonych na końcu niniejszej instrukcji).

Profil Mobile musimy również wskazać w zakładce Klienci mobilni i zdalne lokalizacje, w części Profil IKE (faza1), jak na poniższym zrzucie ekranu.

Po wykonaniu konfiguracji tunelu IPSec, musimy utworzyć certyfikat dla użytkownika. Wykonujemy to w Użytkownicy -> Użytkownicy i grupy. Jeżeli nie mamy jeszcze żadnych użytkowników, ani nie mamy skonfigurowanej bazy LDAP, przejdź do instrukcji Tworzenie lokalnej bazy LDAP. Podczas tworzenia użytkownika należy pamiętać o wypełnieniu pola Adres E-mail. Ponieważ to na podstawie tego parametru, urządzenie rozpoznaje użytkowników.

Następnie wybieramy użytkownika, któremu chcemy umożliwić dostęp przez VPN i przechodzimy do zakładki Certyfikat i wybrać opcję Wygeneruj certyfikat.

Podczas generowania certyfikatu dla użytkownika zostaniemy poproszeni o nadanie hasła dla certyfikatu oraz podanie hasła CA, które zdefiniowaliśmy przy tworzeniu nowego CA.

Następnym krokiem po utworzeniu certyfikatu użytkownika będzie pobranie jego pobranie . W tym celu przechodzimy do Obiekty -> Certyfikaty – PKI. Aby pobrać certyfikat użytkownika rozwijamy w drzewku CA oraz wskazujemy certyfikat użytkownika. Pobrać go możemy wybierając opcję Pobierz -> plik P12.

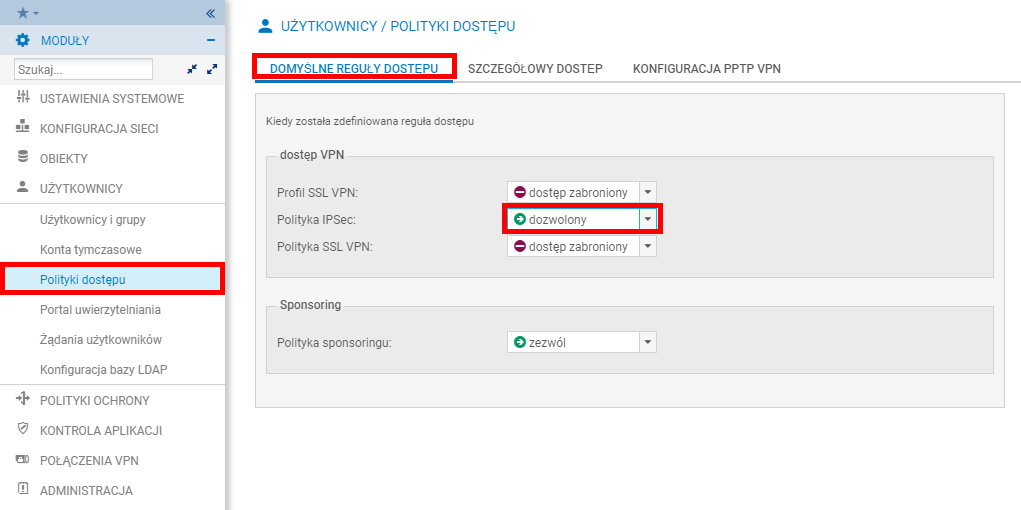

Następnie należy umożliwić dostęp wszystkim naszym użytkownikom poprzez tunel IPSec VPN. W tym celu przechodzimy w menu głównym do Użytkownicy -> Polityki dostępu i zmieniamy ustawienia dostępu dla tuneli IPSec VPN.

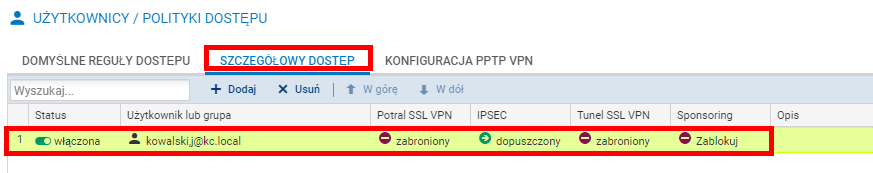

Jeżeli natomiast chcemy umożliwić dostęp poprzez IPSec VPN tylko wybranym użytkownikom to w takim wypadku przechodzimy do zakładki Szczegółowy Dostęp i dodajemy odpowiednią regułę.

Na koniec należy przypuścić połączenia VPN oraz ruch w ramach utworzonego tunelu za pomocą następujących reguł w module Firewall (Polityki ochrony -> Firewall i NAT):

Obiekt Firewall_out przedstawiony na powyższym zrzucie ekranowym reprezentuje adres publiczny urządzenia.

2. Konfiguracja klienta Stormshield VPN Client

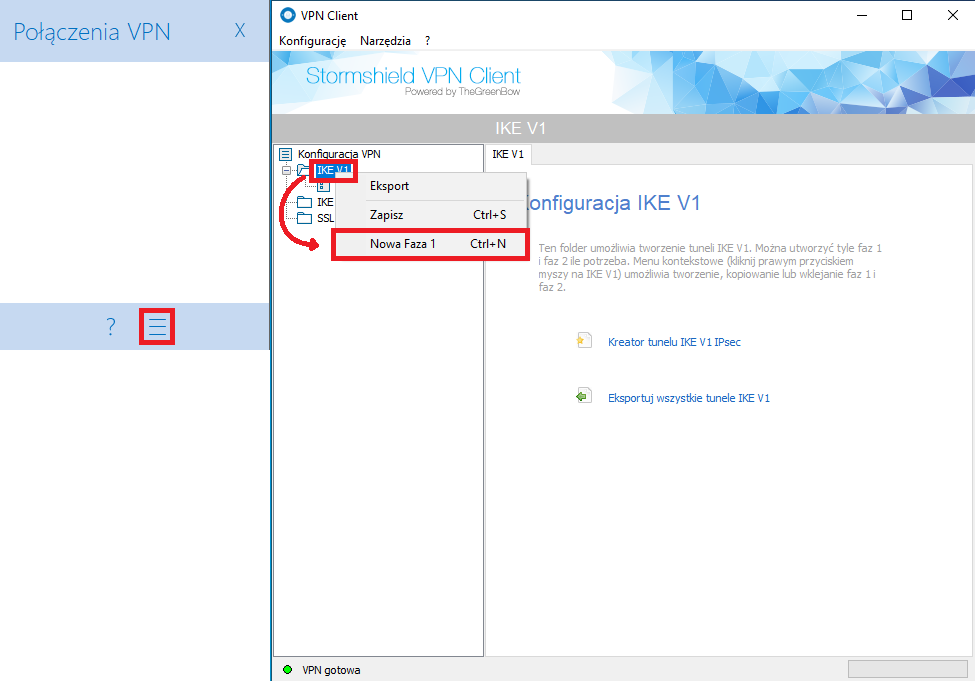

W kliencie Stormshield VPN Client dodajemy nowy profil fazy pierwszej, przechodząc do sekcji Konfiguracja VPN -> IKE V1 -> Nowa faza 1.

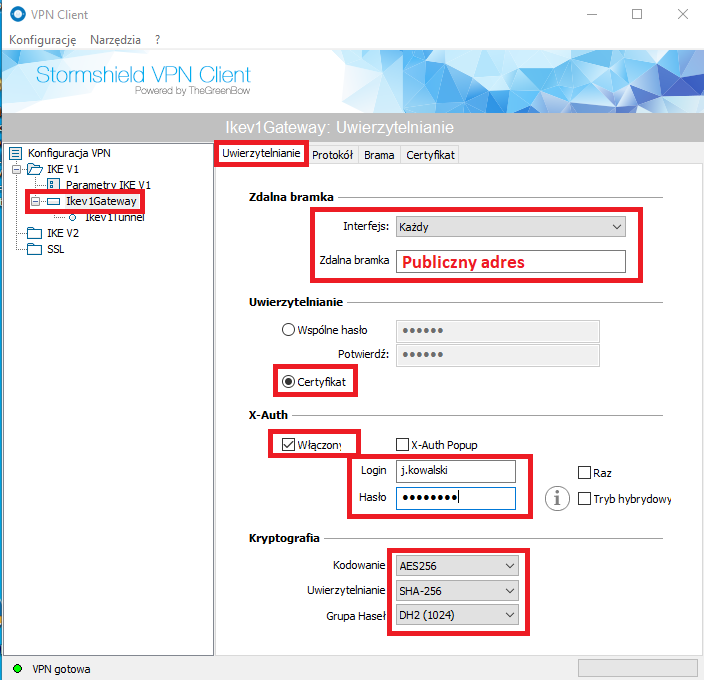

Następnie przechodzimy do właściwości nowoutworzonego profilu, gdzie w zakładce Uwierzytelnianie, gdzie wskazujemy:

- adres publiczny urządzenia Stormshield

- parametry IKE (zgodnie z poniższym zrzutem ekranowym)

- metodę uwierzytelnienia: Certyfikat

- X-Auth: włączony

- login oraz hasło użytkownika

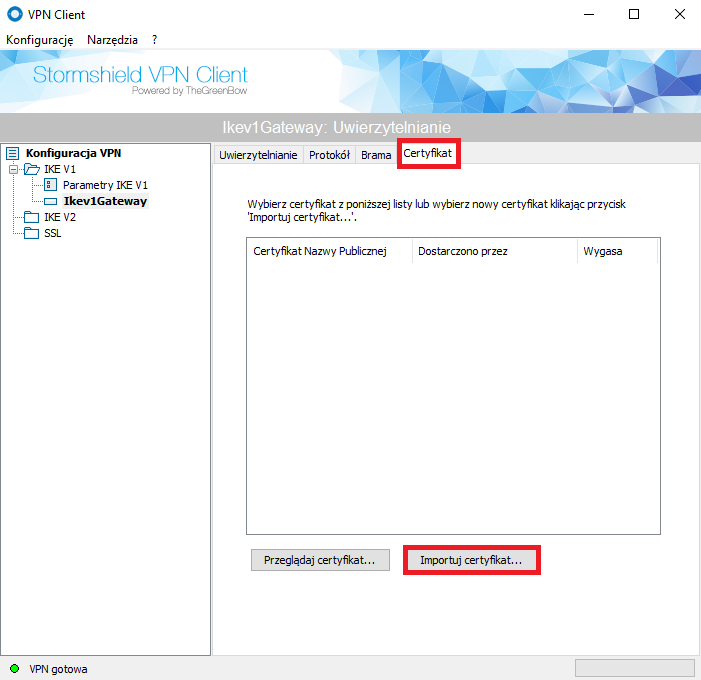

Następnie w zakładce Certyfikat wybieramy opcję Importuj certyfikat, co powoduje otwarcie okna, w którym należy wskazać certyfikat.

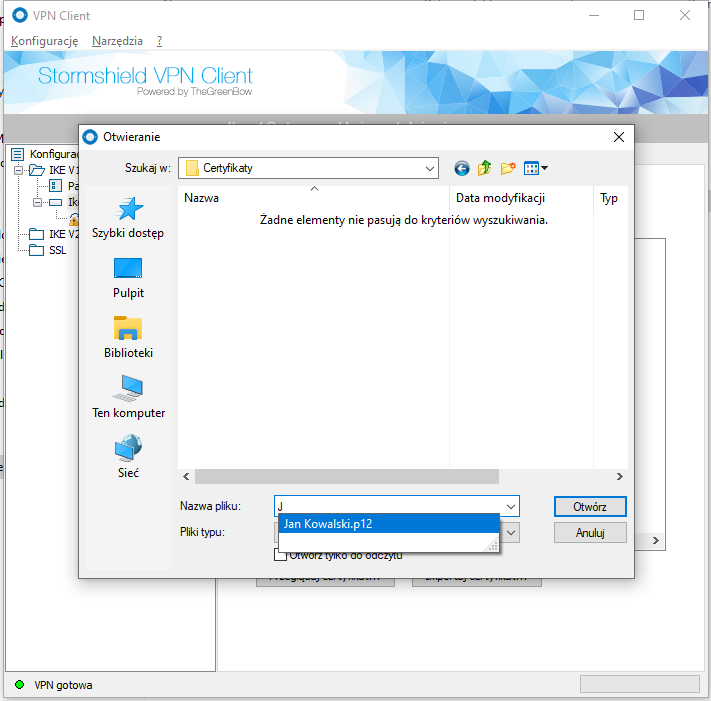

Wskazanie certyfikatu może być problematyczne. Należy przejść do katalogu, w którym znajduje się certyfikat, a następnie zacząć wpisywać jego nazwę. Dzięki temu będziemy mogli go wybrać

Przy imporcie podajemy hasło nadane podczas pobierania certyfikatu dla użytkownika

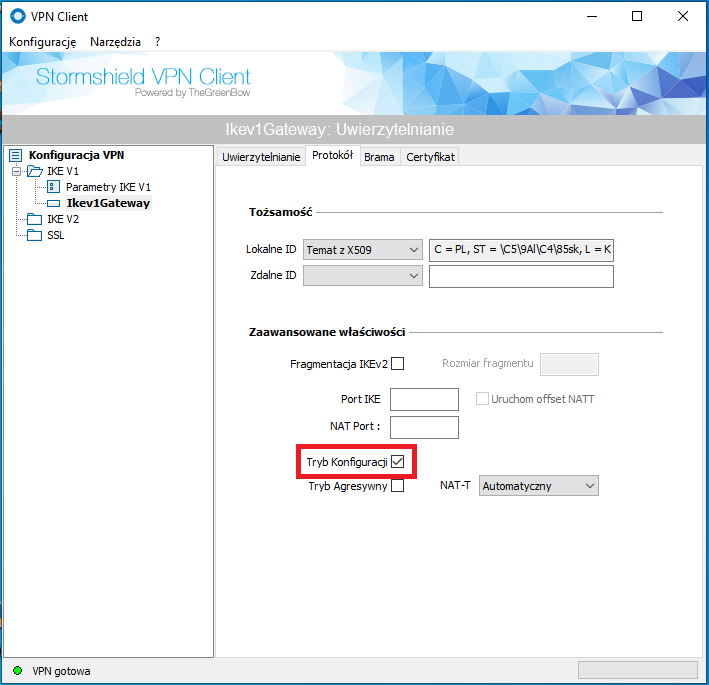

Następnie przechodzimy do zakładki Protokół, gdzie włączamy parametr tryb konfiguracji (config mode).

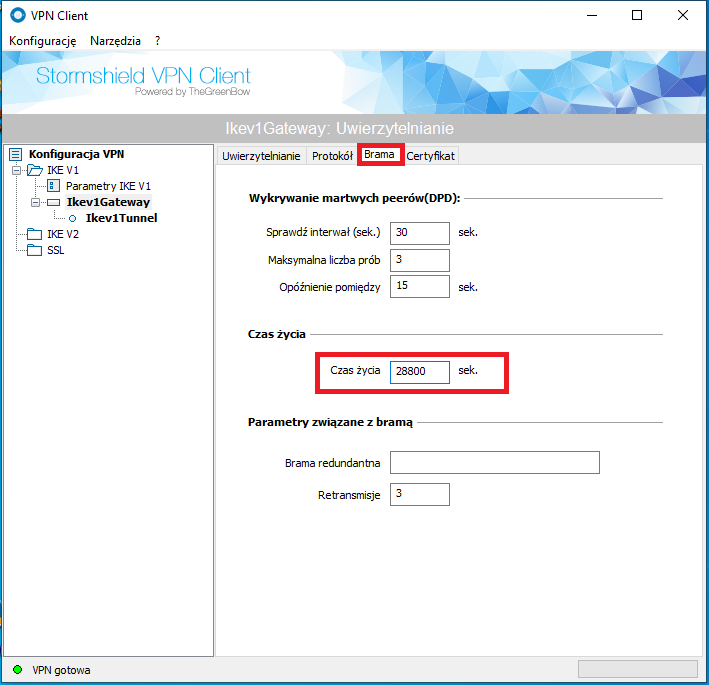

W zakładce Brama zmieniamy czas życia na wartość 28800.

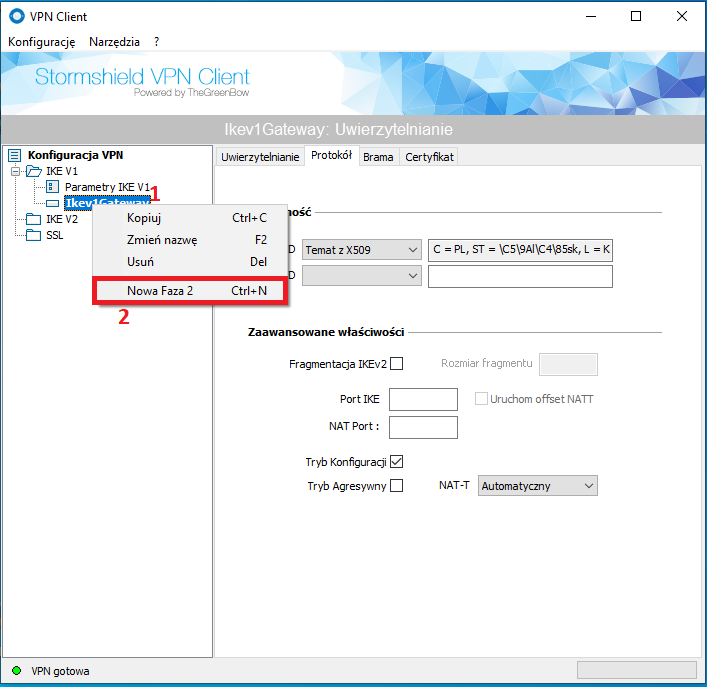

W następnym kroku tworzymy nową fazę drugą, klikając prawym przyciskiem myszy na „Ikev1Gateway” w prawej części okna:

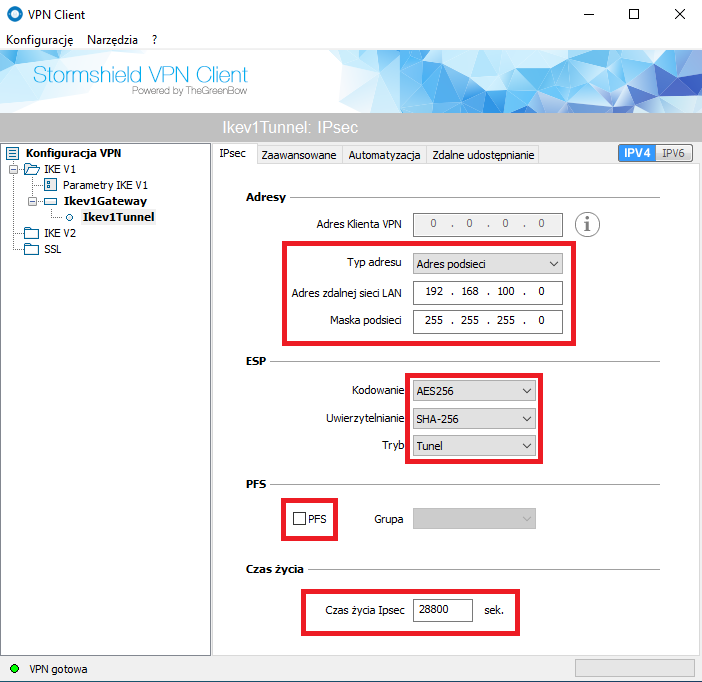

We właściwościach fazy drugiej w zakładce IPSec, zgodnie z poniższym zrzutem ekranowym wskazujemy:

- adres zdalnej sieci LAN oraz jej maskę (w naszym przypadku 192.168.100.0/255.255.255.0),

- parametry ESP (AES256, SHA-256, Tunel),

- odznaczamy opcję PFS,

- ustawiamy czas życia IPSec: 28800

W ostatnim kroku zapisujemy konfigurację w menu Konfiguracja -> Zapisz:

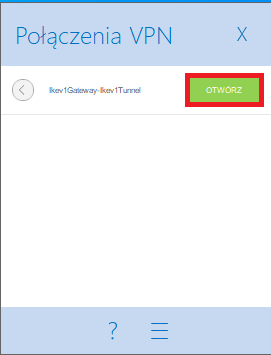

W celu nawiązania połączenia VPN wybieramy ikonę klienta Stormshield VPN Client i z menu kontekstowego klikamy dwukrotnie na ikonę Stormshield VPN Client w zasobniku, a następnie klikamy w otwórz, obok utworzonej przez nas konfiguracji:

Poprawnie zestawiony tunel będzie wyglądał następująco:

Parametry profilu Mobile (IKE):

Parametry profilu Mobile (IPSec):

Podobne zagadnienia: