Konfiguracja tunelu IPSec VPN z wykorzystaniem urządzeń mobilnych z systemem iOS (iPhone/iPad)

firmware 4.x IPSec VPN client-2-site ios

1. Konfiguracja urządzenia Stormshield

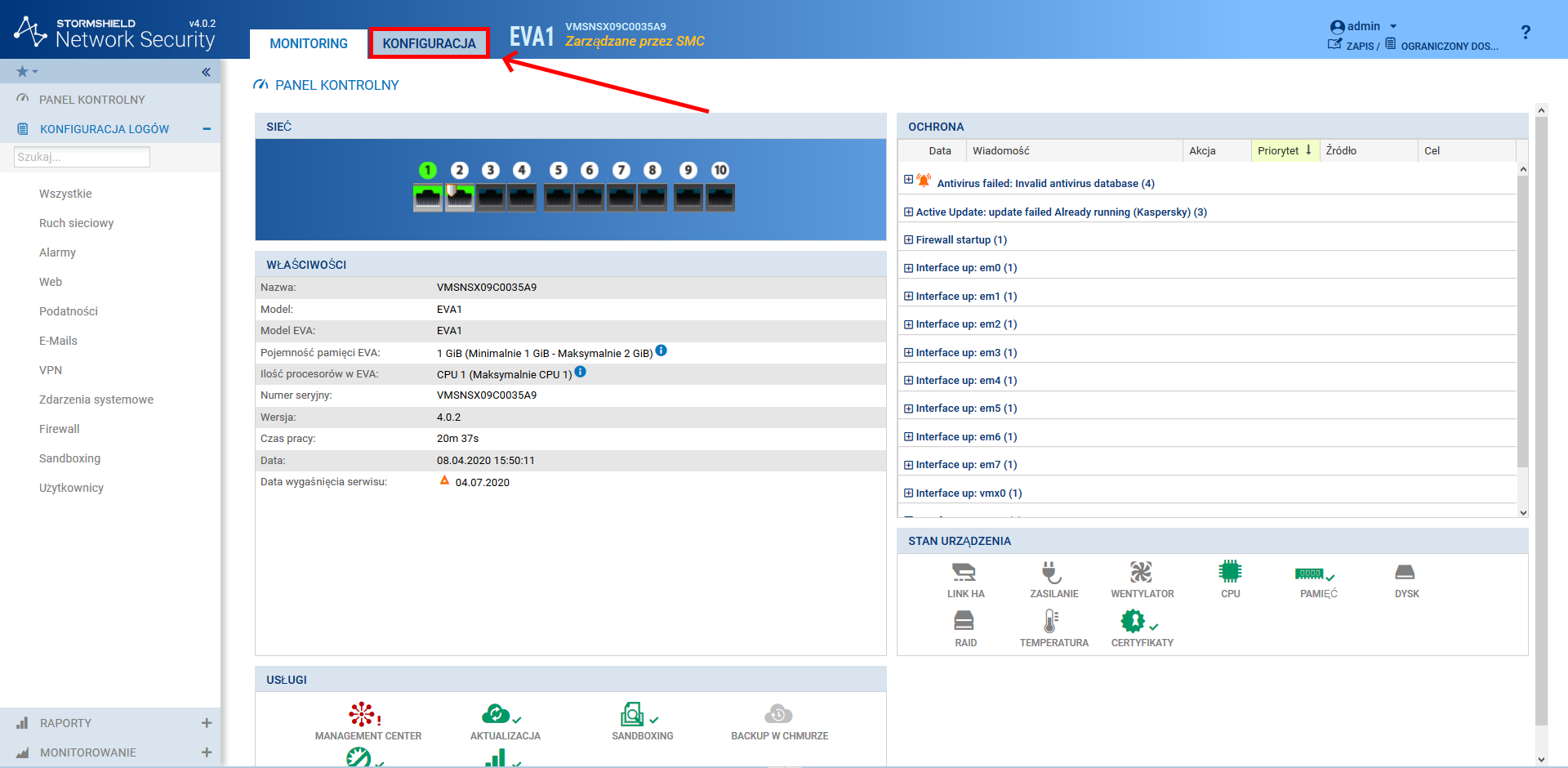

Pierwszym krokiem ,który należy wykonać po zalogowaniu się do urządzenia jest przejście do sekcji Konfiguracja, gdzie będziemy wykonywać wszystkie zmiany

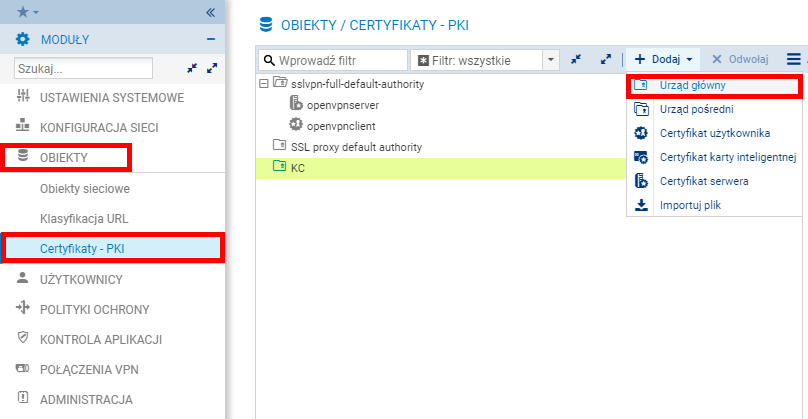

Następnie przechodzimy do Obiekty -> Certyfikaty – PKI, gdzie wybieramy opcję Dodaj -> Urząd główny, a następnie przechodzimy przez kreator konfiguracji w celu dodania głównego urzędu certyfikacyjnego.

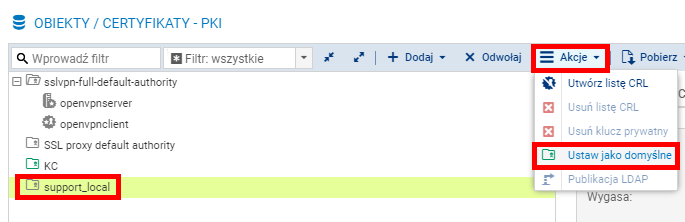

Po utworzeniu CA ustawiamy go jako domyślny urząd certyfikacyjny

Następnie wybieramy opcję Dodaj -> Dodaj certyfikat serwera. W pierwszym kroku wypełniamy pole FQDN (domena, pod którą dostępne będzie urządzenie Stormshield np. netasq.firma.pl). Jeżeli zamierzamy umożliwić użytkownikom dostęp do VPN przez adres IP wartość wpisana w polu FQDN nie będzie miała znaczenia.

Kreator poprosi nas o wskazanie nadrzędnego CA utworzonego w poprzednim kroku oraz hasło.

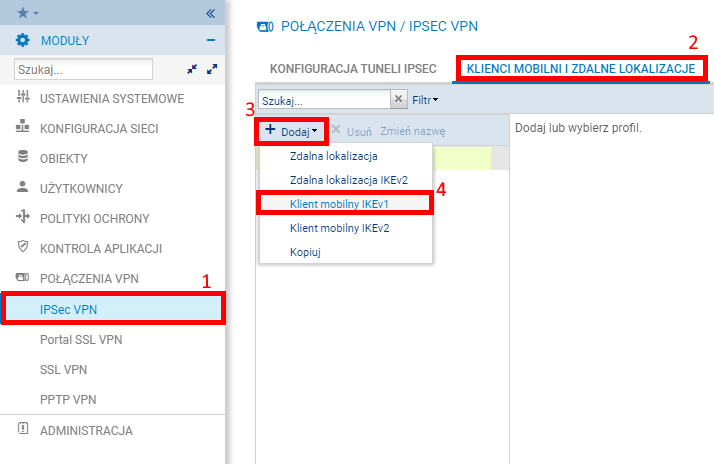

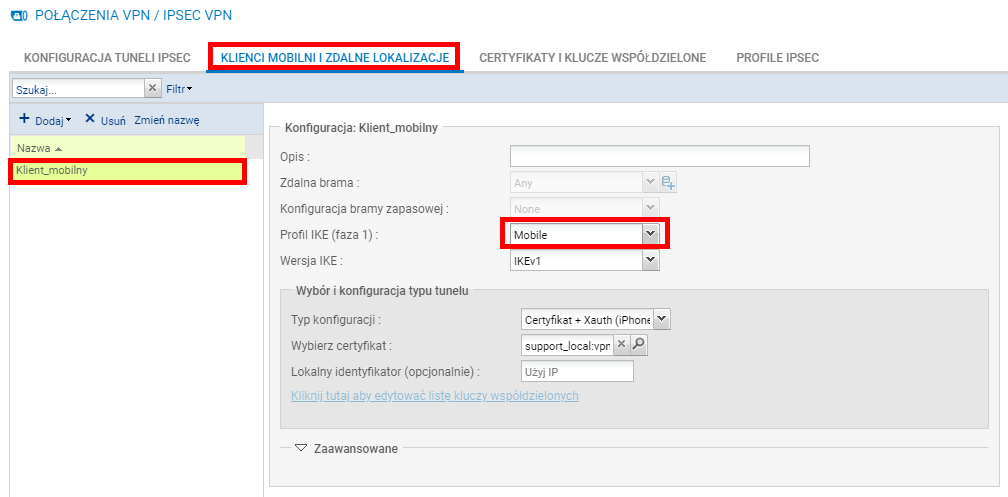

Następnie przechodzimy do menu POŁĄCZENIA VPN -> IPSec VPN.

W zakładce Klienci mobilni i zdalne lokalizacje wybieramy opcję Dodaj -> klient mobilny IKEv1.

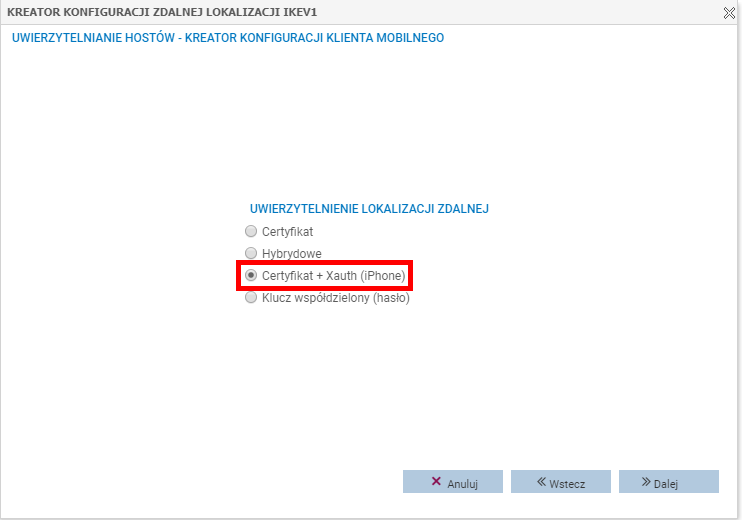

Jako metodę uwierzytelnienia wskazujemy Certyfikat + Xauth (iPhone)

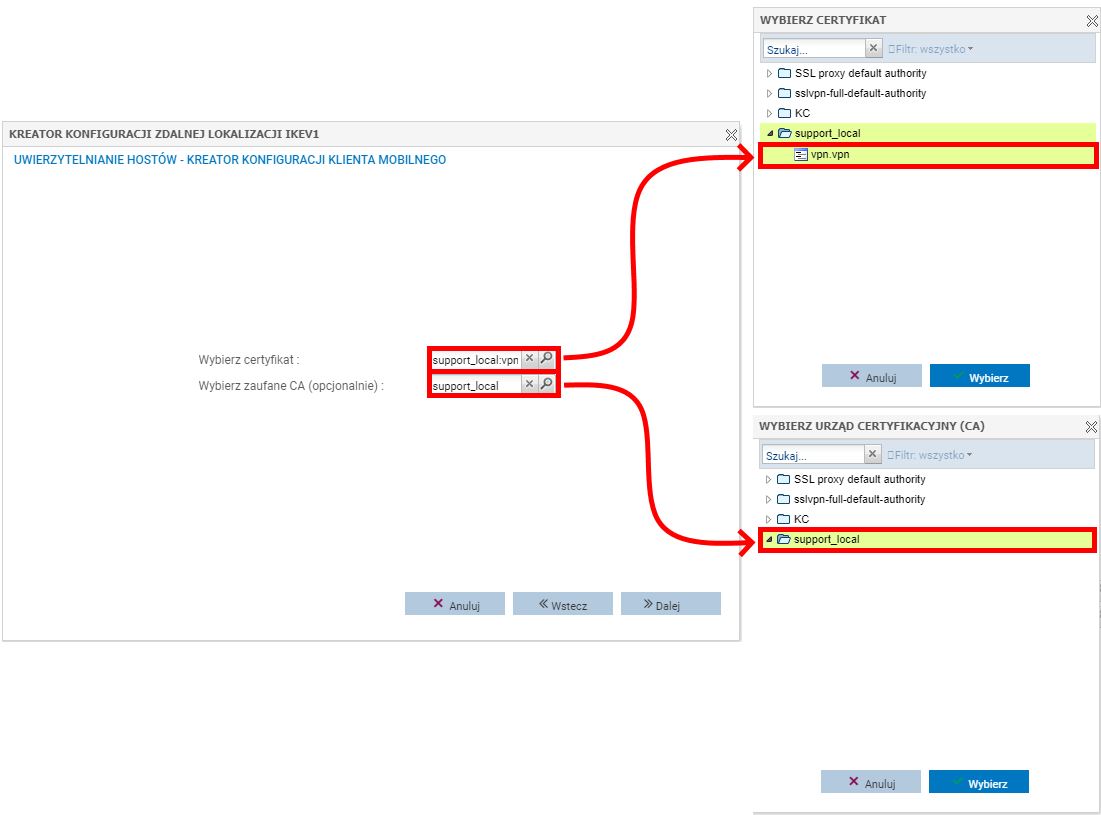

Następnie wskazujemy wygenerowany przez nas Urząd certyfikacyjny oraz Certyfikat serwera.

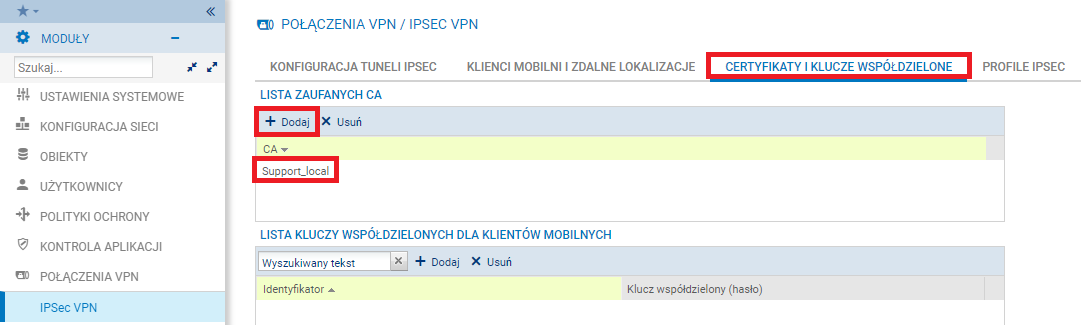

Po wykonaniu powyższych czynności upewnij się, czy urząd certyfikacji który został wykorzystany do podpisania certyfikatu serwera jest uznany w konfiguracji jako bezpieczny. Sprawdzić to możemy przechodząc do zakładki Certyfikaty i klucze współdzielone.

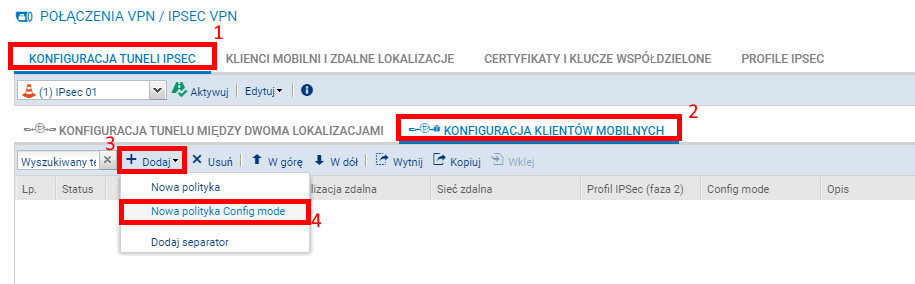

Następnie przechodzimy do Konfiguracja tuneli IPSec i w zakładce Konfiguracja klientów mobilnych wybieramy Dodaj -> Nowa polityka Config mode:

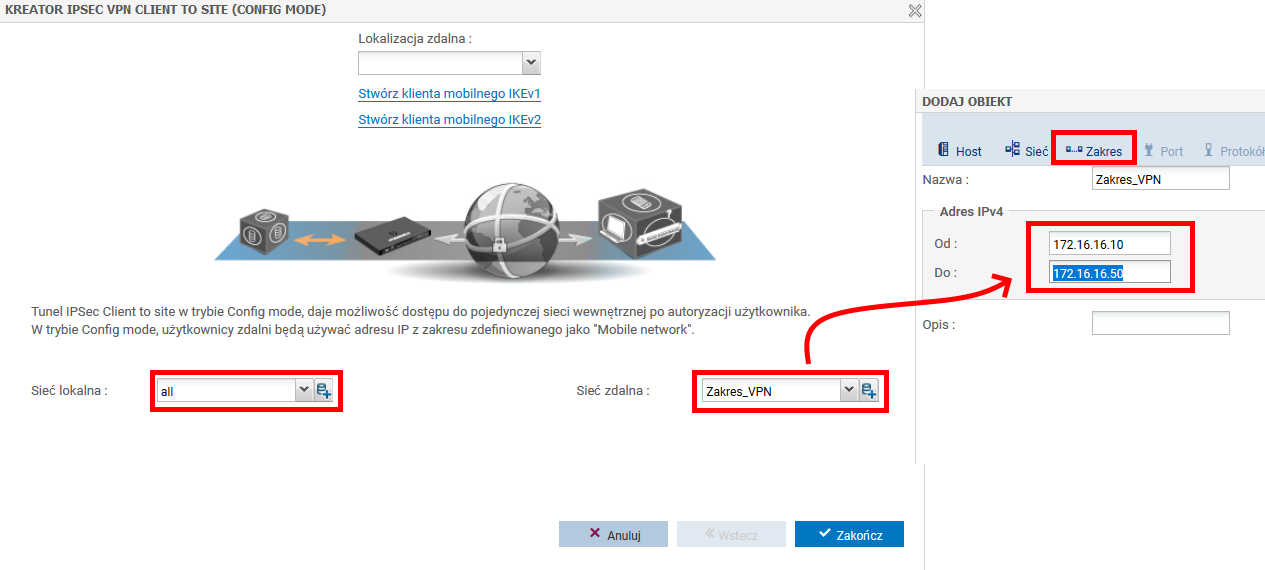

W wyświetlonym kreatorze w sekcji Sieć lokalna wskazujemy obiekt all. Natomiast w części Sieć zdalna tworzymy obiekt typu Zakres, którego adresy będą przydzielane klientom VPN

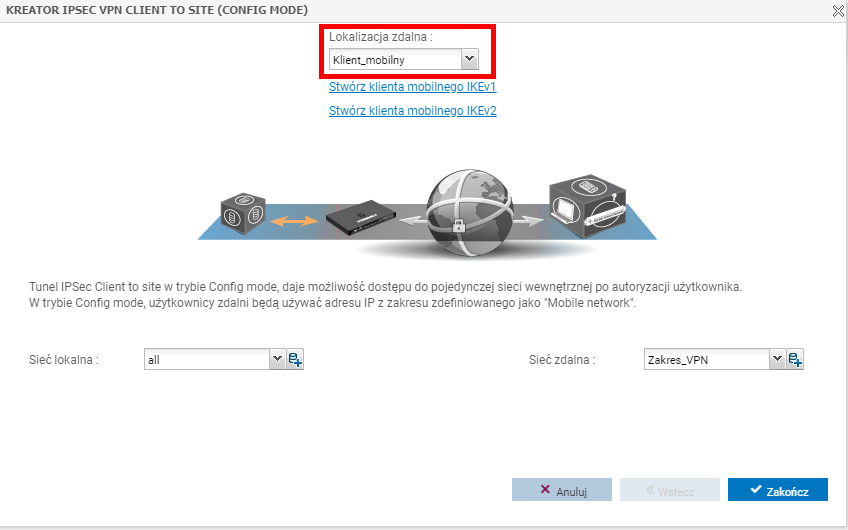

W części Lokalizacja zdalna, wskazujemy wcześniej utworzonego klienta mobilnego.

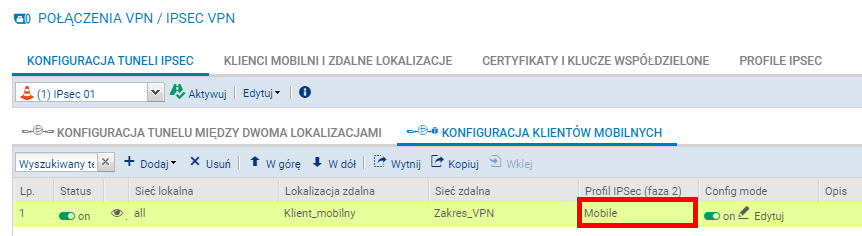

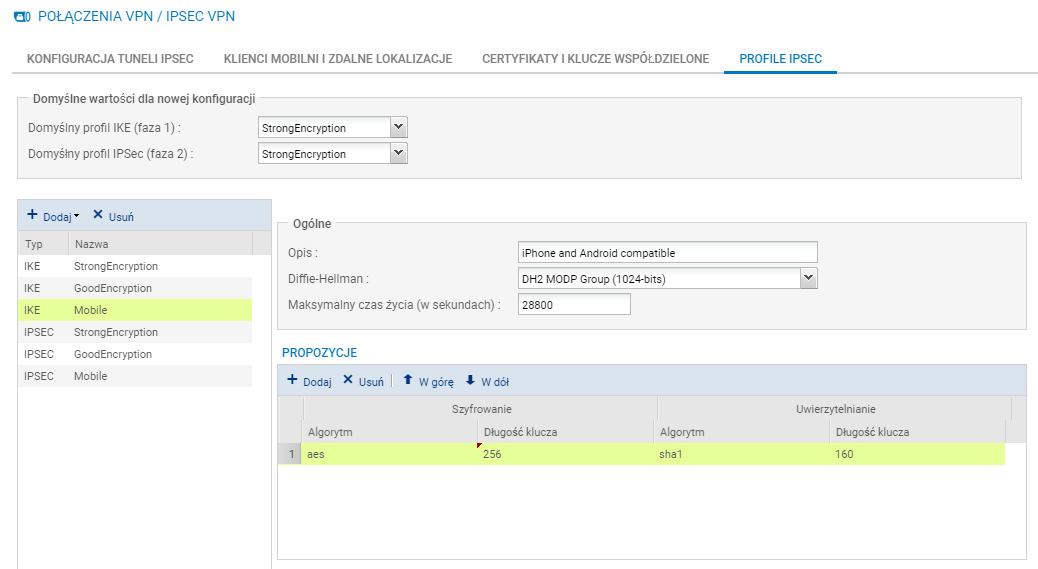

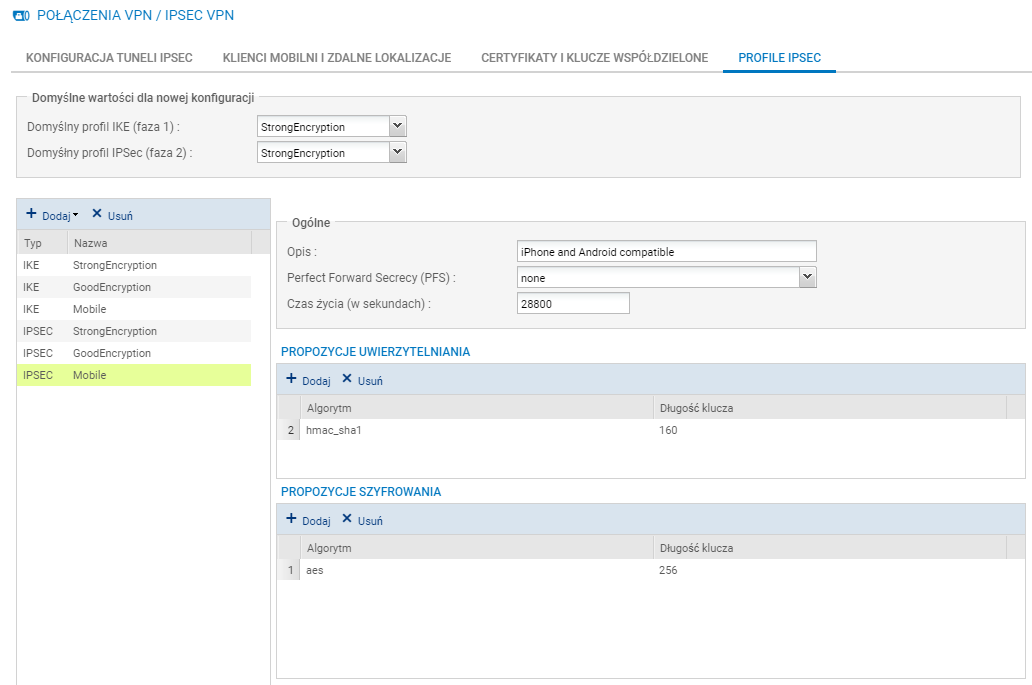

Następnie w nowoutworzonej polityce w kolumnie Profil IPSec wskazujemy profil Mobile (jeżeli ten profil nie jest dostępny można go utworzyć w module IPSec VPN, w zakładce Profile IPSec. Zapisujemy utworzony profil według parametrów zamieszonych na końcu niniejszej instrukcji).

Profil Mobile musimy również wskazać w zakładce Klienci mobilni i zdalne lokalizacje, w części Profil IKE (faza1), jak na poniższym zrzucie ekranu.

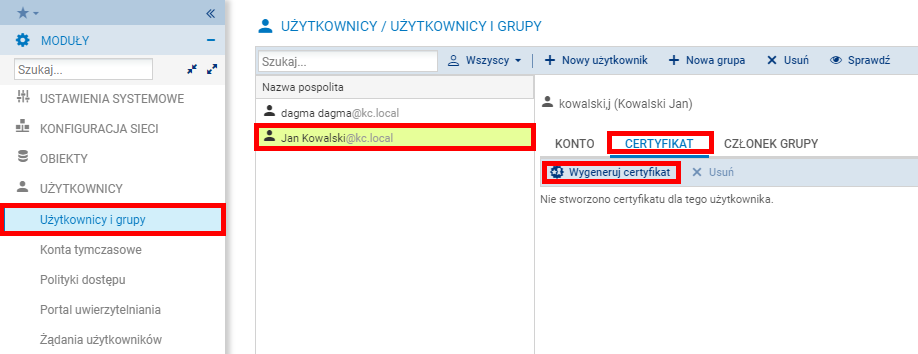

Po wykonaniu konfiguracji tunelu IPSec, musimy utworzyć certyfikat dla użytkownika. Wykonujemy to w Użytkownicy -> Użytkownicy i grupy. Jeżeli nie mamy jeszcze żadnych użytkowników, ani nie mamy skonfigurowanej bazy LDAP, przejdź do instrukcji Tworzenie lokalnej bazy LDAP. Podczas tworzenia użytkownika należy pamiętać o wypełnieniu pola Adres E-mail. Ponieważ to na podstawie tego parametru, urządzenie rozpoznaje użytkowników.

Następnie wybieramy użytkownika, któremu chcemy umożliwić dostęp przez VPN i przechodzimy do zakładki Certyfikat i wybrać opcję Wygeneruj certyfikat.

Podczas generowania certyfikatu dla użytkownika zostaniemy poproszeni o nadanie hasła dla certyfikatu oraz podanie hasła CA, które zdefiniowaliśmy przy tworzeniu nowego CA.

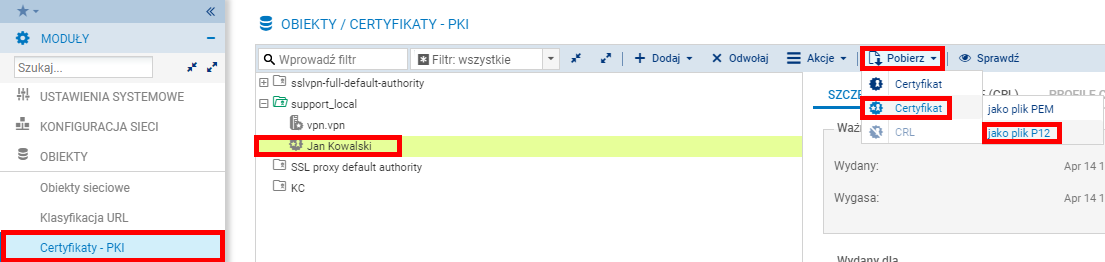

Następnym krokiem po utworzeniu certyfikatu użytkownika będzie pobranie jego pobranie . W tym celu przechodzimy do Obiekty -> Certyfikaty – PKI. Aby pobrać certyfikat użytkownika rozwijamy w drzewku CA oraz wskazujemy certyfikat użytkownika. Pobrać go możemy wybierając opcję Pobierz -> Certyfikat -> plik P12.

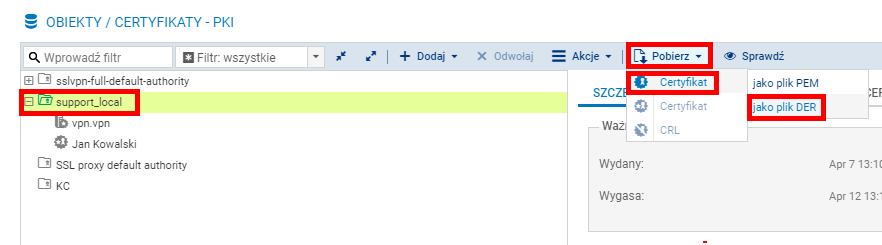

Do połączenia potrzebujemy jeszcze pobrać nasz Urząd certyfikacyjny w formacie DER.

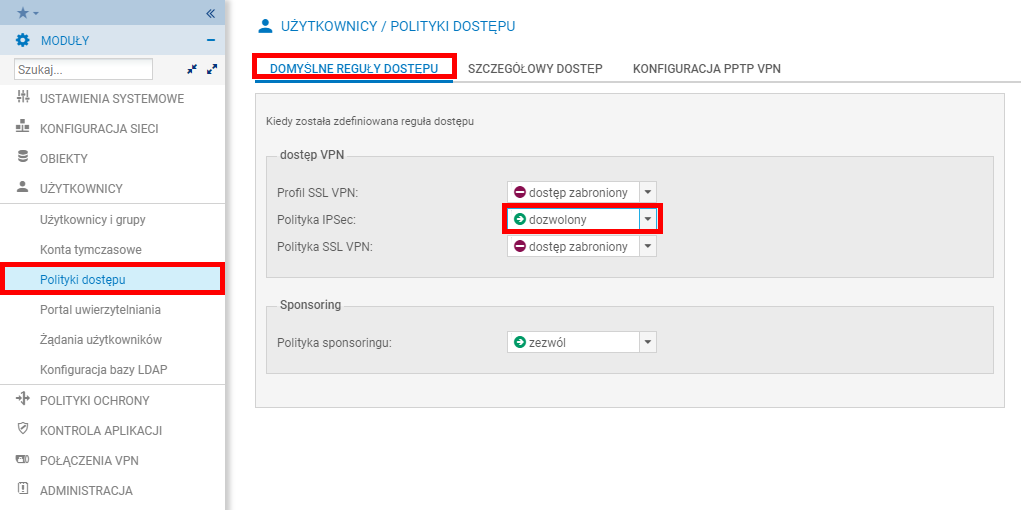

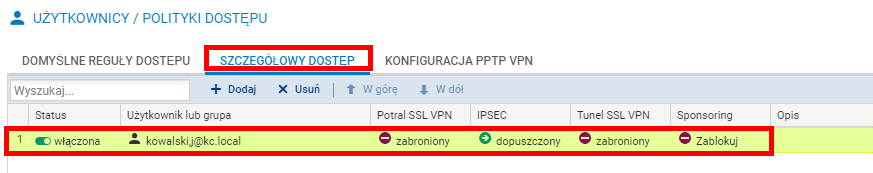

Następnie należy umożliwić dostęp wszystkim naszym użytkownikom poprzez tunel IPSec VPN. W tym celu przechodzimy w menu głównym do Użytkownicy -> Polityki dostępu i zmieniamy ustawienia dostępu dla tuneli IPSec VPN.

Jeżeli natomiast chcemy umożliwić dostęp poprzez IPSec VPN tylko wybranym użytkownikom to w takim wypadku przechodzimy do zakładki Szczegółowy Dostęp i dodajemy odpowiednią regułę.

Na koniec należy przypuścić połączenia VPN oraz ruch w ramach utworzonego tunelu za pomocą następujących reguł w module Firewall (Polityki ochrony -> Firewall i NAT):

Obiekt Firewall_out przedstawiony na powyższym zrzucie ekranowym reprezentuje adres publiczny urządzenia.

2. Konfiguracja urządzenia mobilnego z systemem iOS

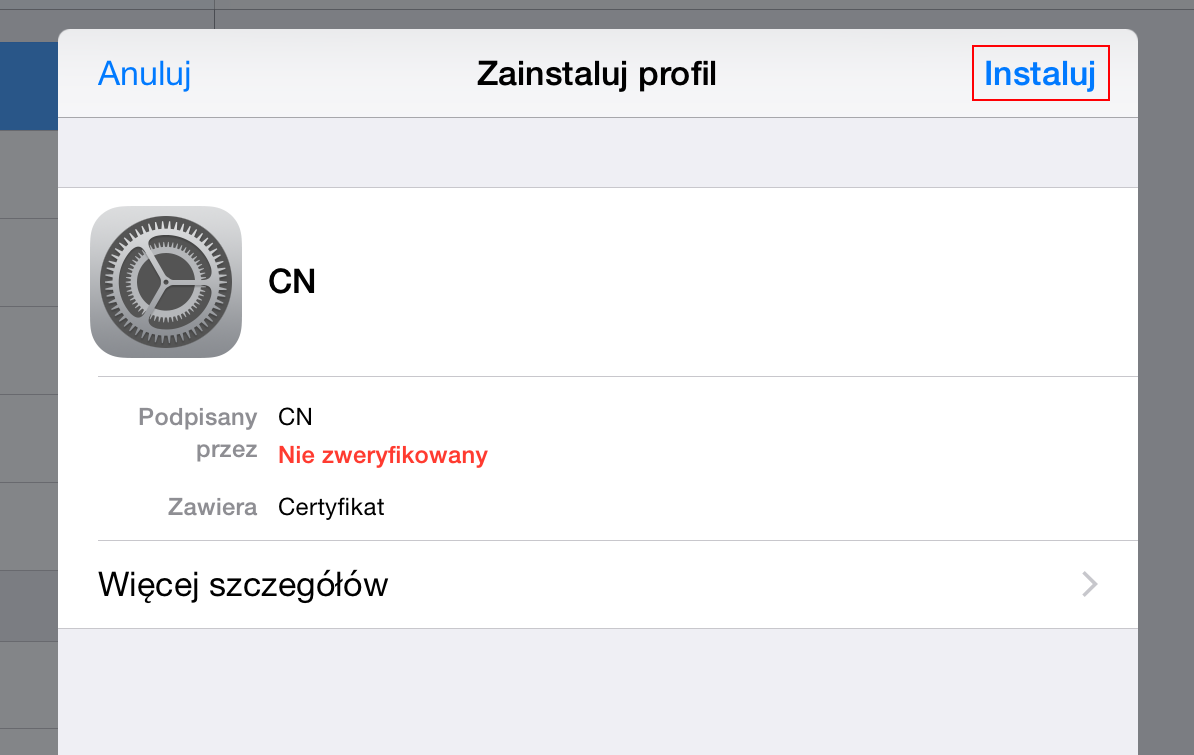

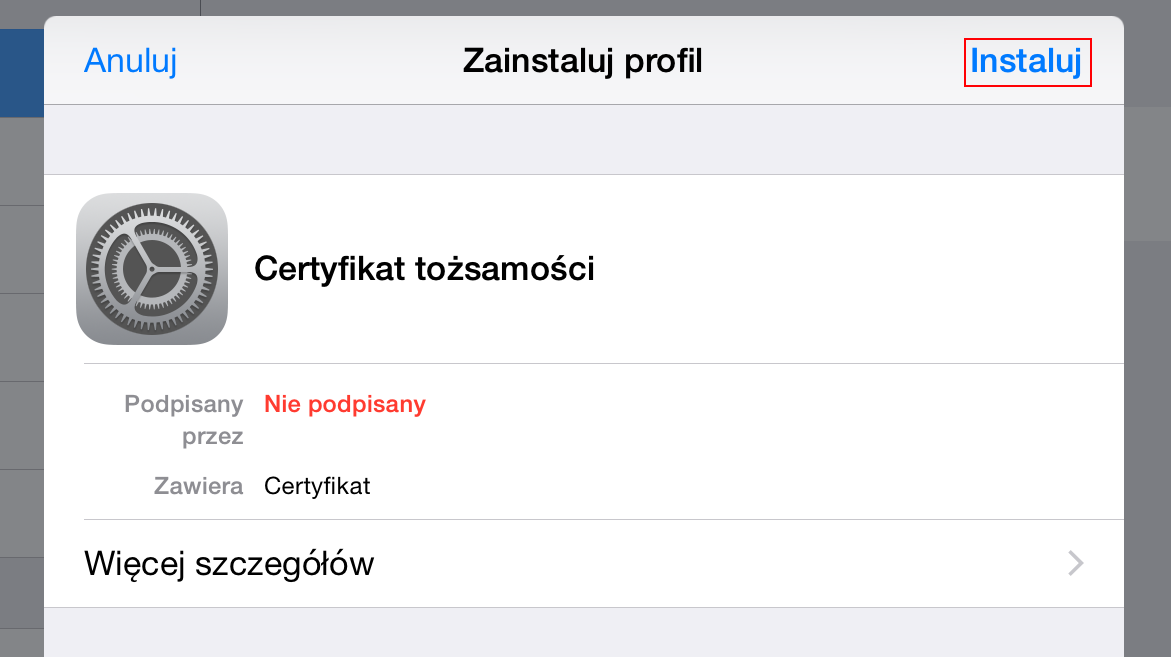

Aby skonfigurować połączenie VPN na urządzeniu z systemem iOS w pierwszej kolejności należy zainstalować pobrany CA oraz certyfikat użytkownika. W pierwszej kolejności należy zainstalować pobrane centrum certyfikacji (CA):

Następnie instalujemy certyfikat użytkownika:

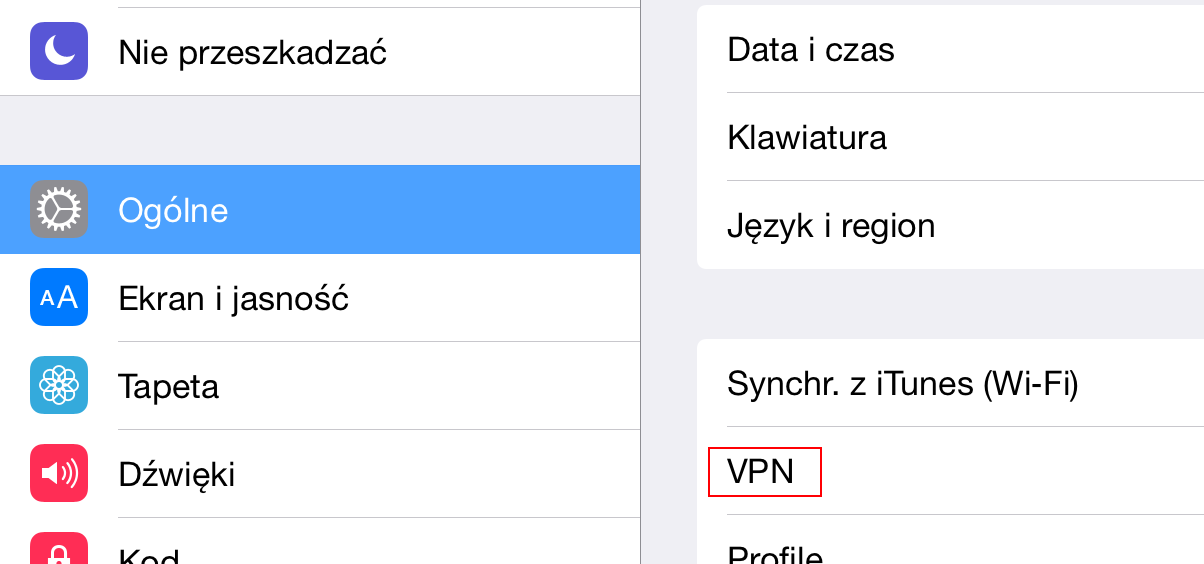

Po zainstalowaniu certyfikatów proszę przejść do ustawień urządzenia, a następnie w menu do Ogólne -> VPN i dodać nowe połączenie VPN.

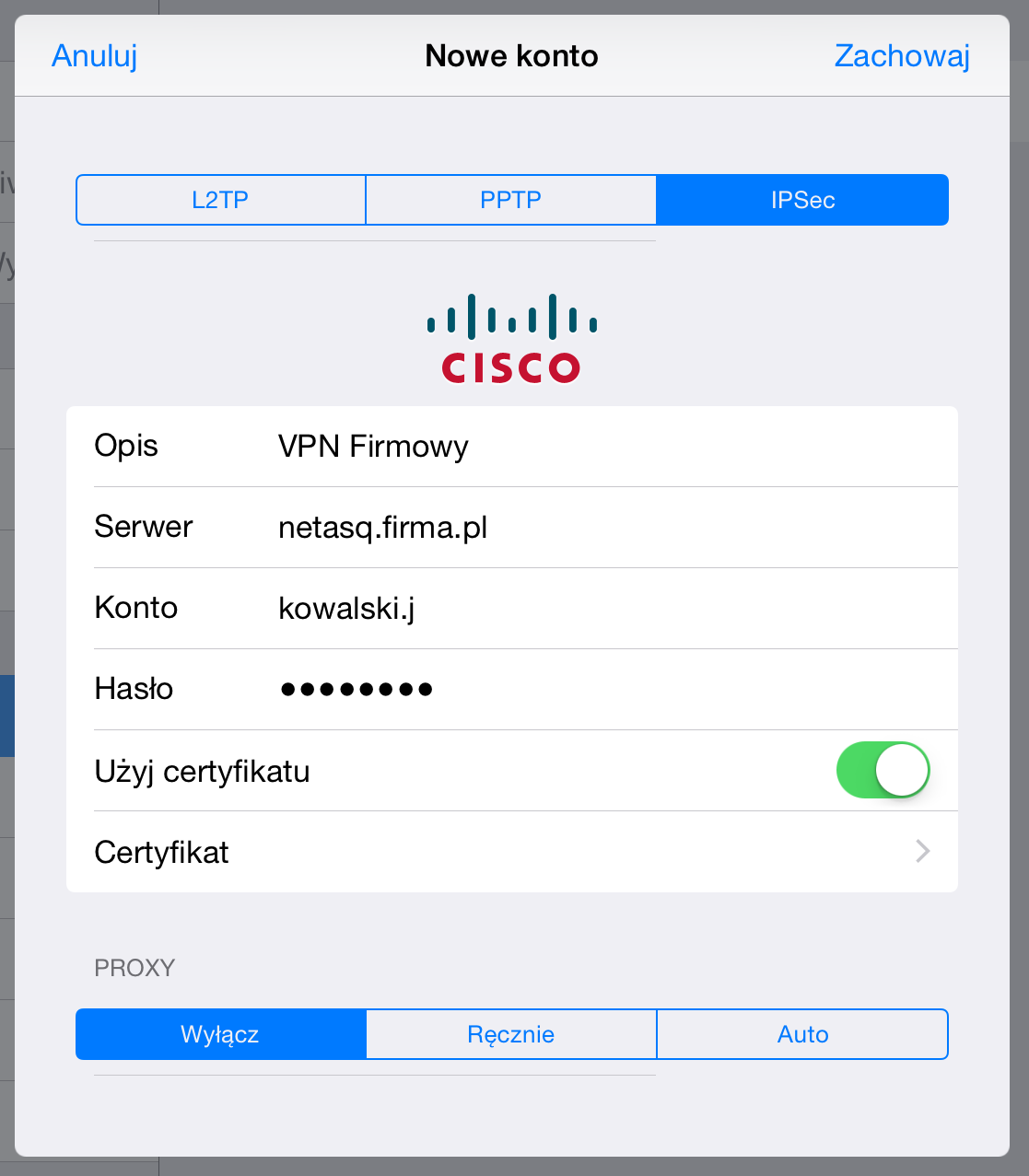

W oknie konfiguracji połączenia proszę wybrać opcję IPSec. Jako serwer proszę wskazać nazwę dmenową (FQDN), pod którą dostępne będzie urządzenie Stormshield (np. netasq.firma.pl).

Następnie podajemy nazwę użytkownika oraz hasło i aktywujemy opcję Użyj certyfikatu i wskazujemy wcześniej zaimportowany certyfikat użytkownika.

Parametry profilu Mobile (IKE):

Parametry profilu Mobile (IPSEC):

UWAGA

Firma DAGMA, dystrybutor rozwiązań STORMSHIELD w Polsce, dokłada wszelkich starań, aby zapewnić dostęp do materiałów i instrukcji produktów firm trzecich oraz możliwości ich integracji z rozwiązaniami firmy STORMSHIELD jednak nie odpowiada za świadczenie wsparcia technicznego dla tych produktów.

Klient VPN systemu iOS nie jest produktem firmy STORMSHIELD.

Podobne zagadnienia: