IPSec VPN Site-2-Site - Tunelowanie całego ruchu z oddziału przez urządzenie w innej lokalizacji

firmware 3.x IPSec VPN site-2-site

Tunelowanie całego ruchu z urządzenia w oddziale, do urządzenia w innej lokalizacji, (np. do urządzenia znajdującego się w centrali) rozpoczynamy od zdefiniowania tzw. policy-none. Polityka ta jest bardzo ważna, ponieważ bez niej możemy przypadkowo odciąć się od naszego urządzenia w oddziale.

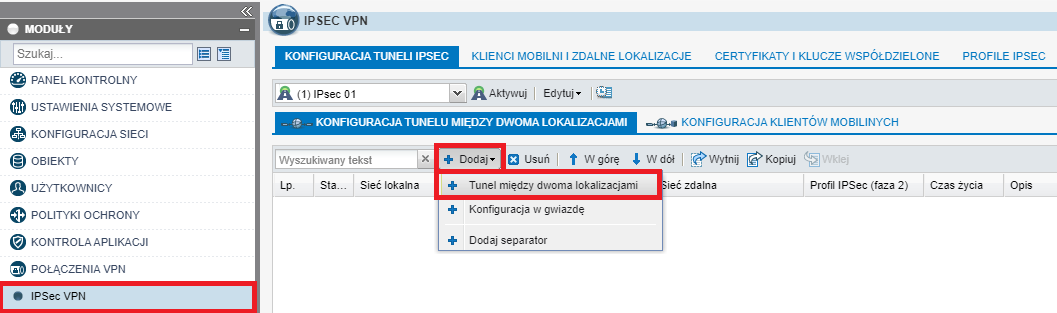

Po zalogowaniu się do urządzenia, przechodzimy do Połączenia VPN -> IPSec VPN, gdzie dodajemy nową regułę „Tunel między dwoma lokalizacjami”.

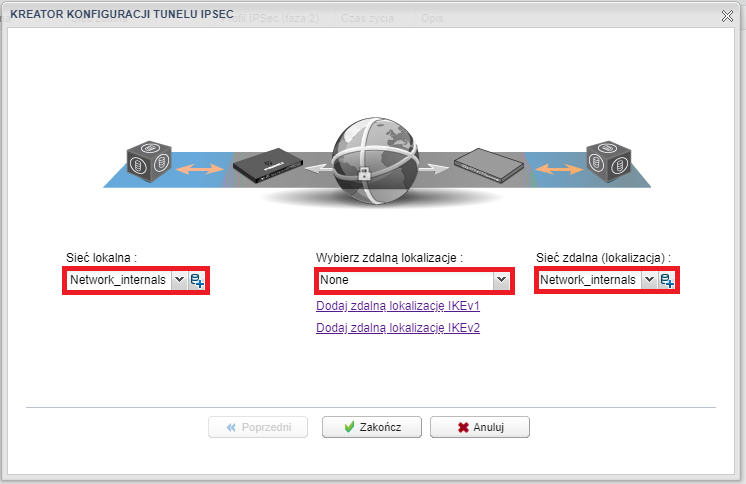

Wypełniamy kreator konfiguracji tuneli IPSec zgodnie z poniższym zrzutem ekranu:

- Sieć lokalna - Network_Internals

- Sieć zdalna - Network_Internals

- Wybierz zdalną lokalizację - None

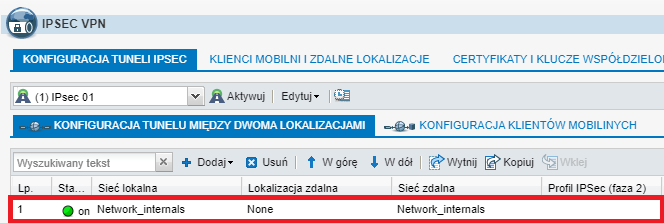

Dzięki tak skonfigurowanej polityce, ruch realizowany w ramach sieci lokalnej, nie będzie wrzucany do tunelu IPSec. Utworzona reguła powinna wyglądać następująco:

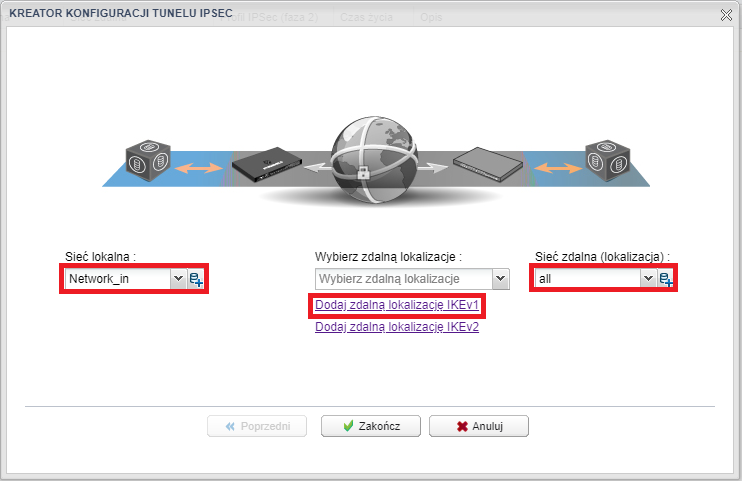

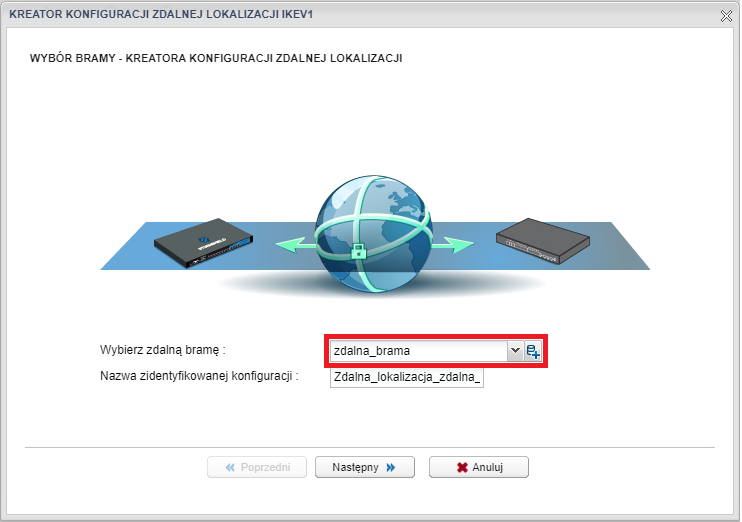

W następnym kroku, dodajemy kolejną regułę „Tunel między dwoma lokalizacjami”, w której już wskażemy, że cały pozostały ruch ma być wrzucony do tunelu IPSec. Kreator konfiguracji tunelu IPSec wypełniamy następująco:

- Sieć lokalna - Network_In

- Sieć zdalna - All

- Dodajemy zdalną lokalizację IKEv1

Kliknięcie w odnośnik Dodaj zdalną lokalizację IKEv1 spowoduje uruchomienie kreatora konfiguracji zdalnej lokalizacji IKEv1, w którym to wskazujemy bramę zdalną (adres publiczny urządzenia w innej lokalizacji) za pomocą obiektu

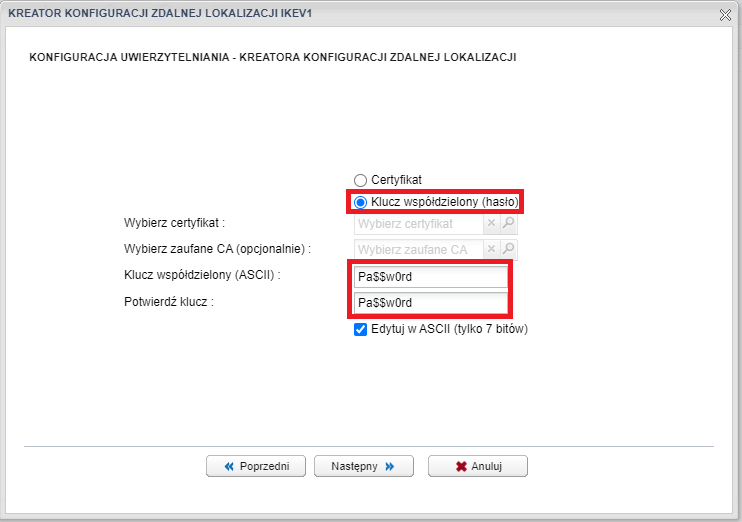

Dla tunelu wybieramy odpowiednią metodę uwierzytelnienia (np. klucz współdzielony, który należy podać w konfiguracji obu urządzeń):

Ostatnim oknem kreatora jest podsumowanie, gdzie możemy zakończyć tworzenie lokalizacji zdalnej lub też możemy opcjonalnie skonfigurować zapasową bramę.

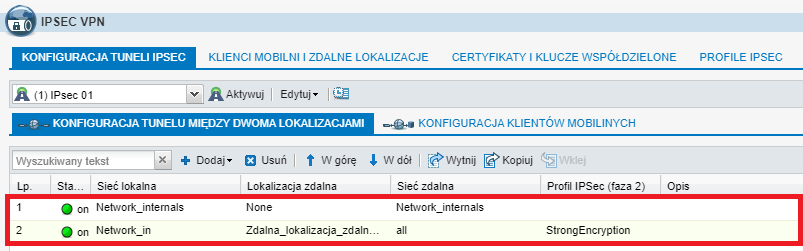

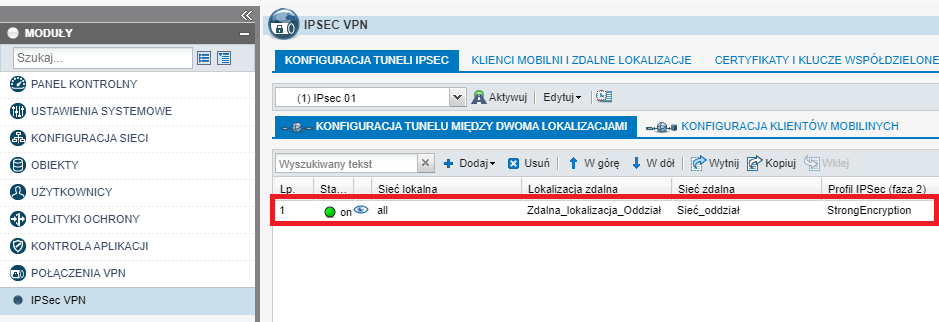

Utworzone reguły powinny wyglądać jak na poniższym zrzucie ekranu. Przed zapisaniem konfiguracji należy upewnić się czy reguły są w dokładnie takiej samej kolejności, jak poniżej. Umiejscowienie reguł w innej kolejności, może skutkować odcięciem się od urządzenia.

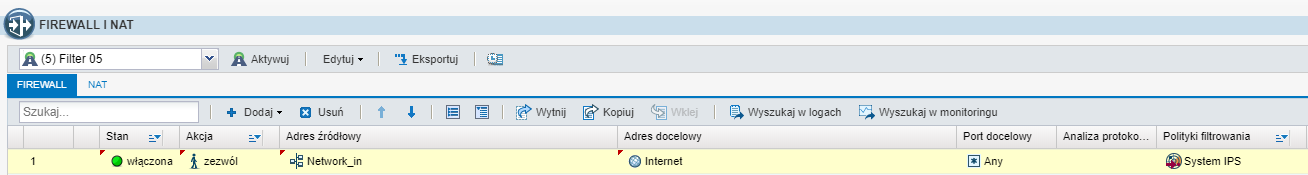

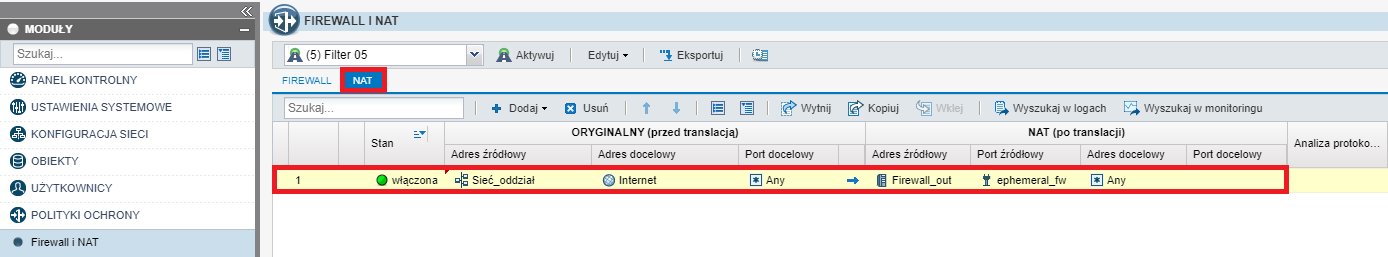

W ostatnim kroku konfiguracji urządzenia, należy przejść do Polityki ochrony -> Firewall i NAT, gdzie należy skonfigurować reguły zezwalające na połączenie z siecią Internet. Dodatkowe analizy, takie jak np. filtrowanie SSL, możemy uruchomić na urządzeniu zdalnym.

Po zapisaniu konfiguracji na urządzeniu w oddziale, logujemy się na urządzeniu w zdalnej lokalizacji i tworzymy analogiczną konfigurację jak na urządzeniu w oddziale:

UWAGA!

Stworzenie powyższej reguły w module Firewall ma na celu początkowe przepuszczenie całego ruchu i ze względu na bezpieczeństwo nie jest ona zalecana przy dalszej eksploatacji urządzenia! Zaleca się stworzenie reguł przepuszczających tylko wybrany ruch oraz stosowanie polityk filtrowania. Tworzenie reguł w module Firewall oraz stosowanie polityk filtrowania opisane jest w osobnych artykułach dostępnych w Bazie wiedzy Storsmhield.

W ostatnim kroku należy skonfigurować regułę NAT, która będzie zamieniała adresy prywatne z oddziału na adres publiczny lokalizacji zdalnej

Podobne zagadnienia: