Do bardziej zaawansowanych konfiguracji tunelu IPSec, gdy mamy do udostępnienia dużą ilość sieci, pomiędzy wieloma urządzeniami, przydatne mogą okazać się interfejsy VTI, które znacznie ułatwią nam to zadanie. Konfiguracja polega na zestawieniu tunelu IPSec Site-2-Site, pomiędzy interfejsami VTI, a następnie przy wykorzystaniu Routingu (statycznego, dynamicznego, PBR) wskazujemy, jakie sieci znajdują się za konkretnym interfejsem VTI.

Załóżmy, że na urządzeniach mamy następujące adresacje:

1) Po stronie urządzenia A, znajdują się sieci:

- 192.168.100.0/24

- 192.168.110.0/24

- 10.0.10.0/24

- 172.16.0.1/24

2) Po stronie urządzenia B, znajdują się sieci:

- 192.168.101.0/24

- 192.168.56.0/24

- 192.168.24.0/24

- 10.0.16.0/24

Jeżeli wszystkie te sieci mają mieć możliwość wzajemnej komunikacji, to konfiguracja ta wymagałaby od nas utworzenia wielu reguł w polityce IPSec, na urządzeniach po obu stronach tunelu. Dzięki interfejsom VTI, jednak ilość reguł może zostać zminimalizowana do tylko jednej polityki po każdej ze stron tunel. Kolejną zaletą takiej konfiguracji jest możliwość prostej rozbudowy sieci w przyszłości.

KONFIGURACJA URZĄDZENIA W LOKALIZACJI A:

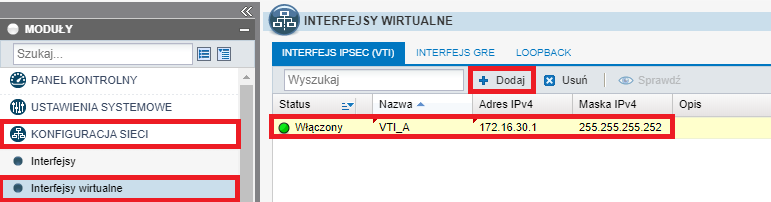

Rozpoczynamy od przejścia do Konfiguracja sieci -> Interfejsy wirtualne, gdzie dodajemy interfejs VTI.

- W polu Nazwa, podajemy nazwę naszego interfejsu VTI. W naszym przypadku VTI_A.

- W polu Adres IPv4, nadjemy adresację naszego interfejsu. W naszym przypadku 172.16.30.1.

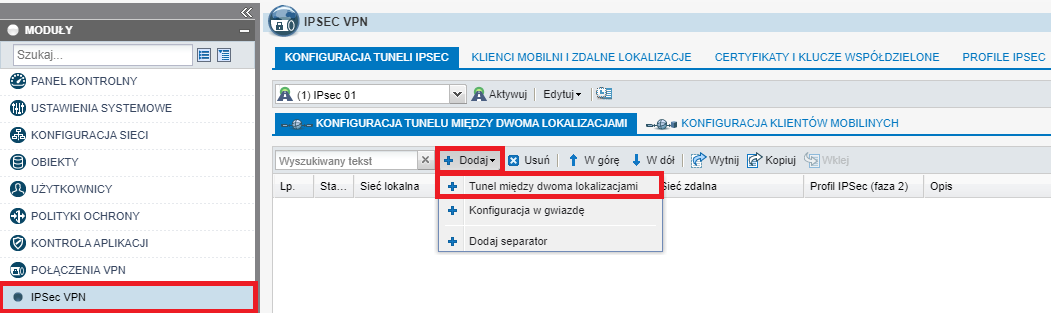

Po utworzeniu interfejsu VTI, przechodzimy do Połączenia VPN -> IPSec VPN, gdzie dodajemy „Tunel między dwoma lokalizacjami”

Kreator konfiguracji tunelu IPSec, wypełniamy następująco

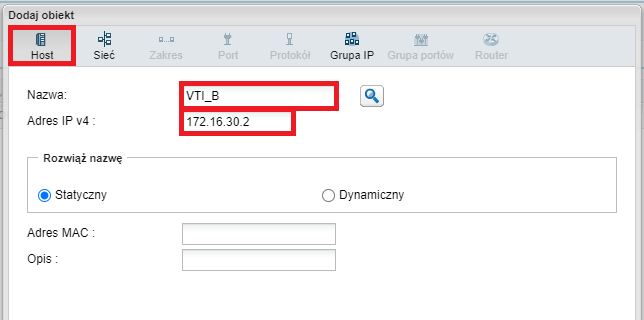

- Sieć lokalna - Firewall_VTI_A

- Sieć zdalna – obiekt typu host, reprezentujący interfejs VTI po drugiej stronie tunelu. W naszym przypadku, obiekt ten będzie nazywał się VTI_B z nadanym adresem 172.16.30.2

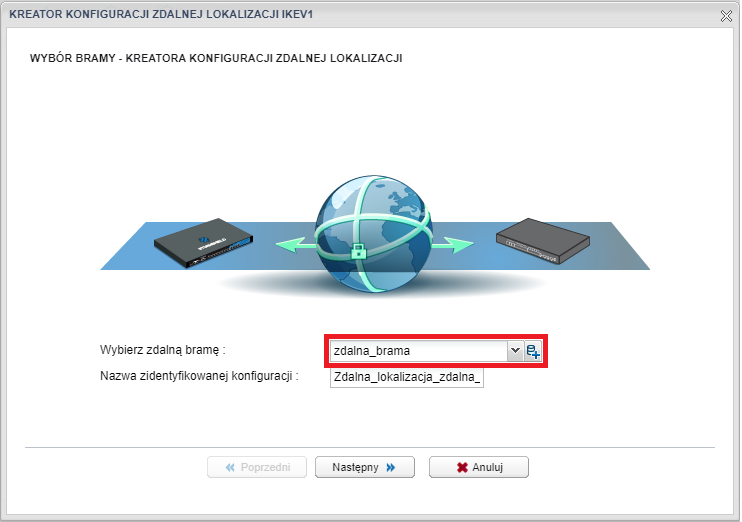

- Dodajemy zdalną lokalizację IKEv1

Kliknięcie w odnośnik Dodaj zdalną lokalizację IKEv1 spowoduje uruchomienie kreatora konfiguracji zdalnej lokalizacji IKEv1, w którym to wskazujemy bramę zdalną (adres publiczny urządzenia w innej lokalizacji) za pomocą obiektu

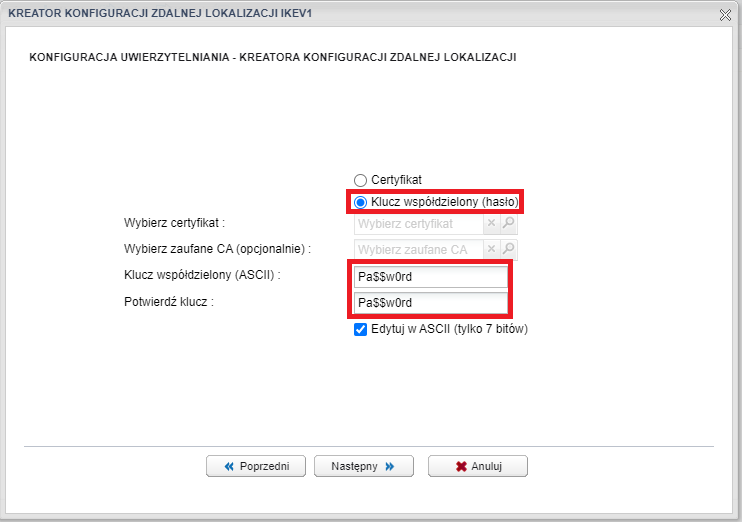

Dla tunelu wybieramy odpowiednią metodę uwierzytelnienia (np. klucz współdzielony, który należy podać w konfiguracji obu urządzeń):

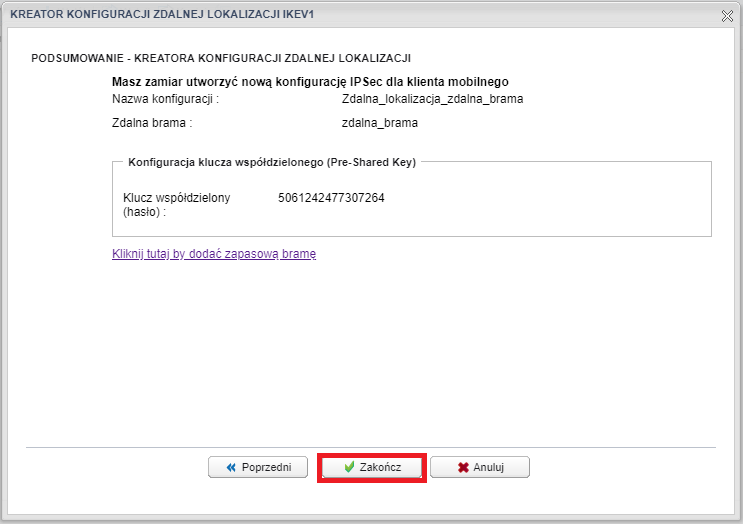

Ostatnim oknem kreatora jest podsumowanie, gdzie możemy zakończyć tworzenie lokalizacji zdalnej lub też możemy opcjonalnie skonfigurować zapasową bramę.

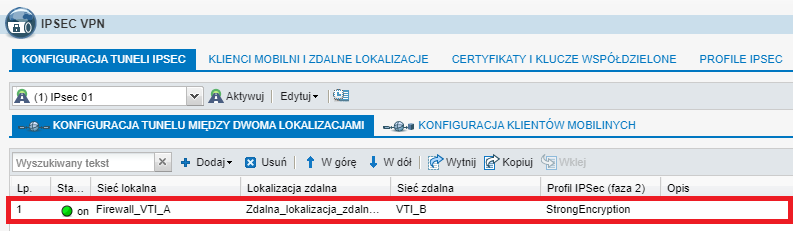

Utworzona polityka IPSec, powinna wyglądać jak na poniższym zrzucie ekranu.

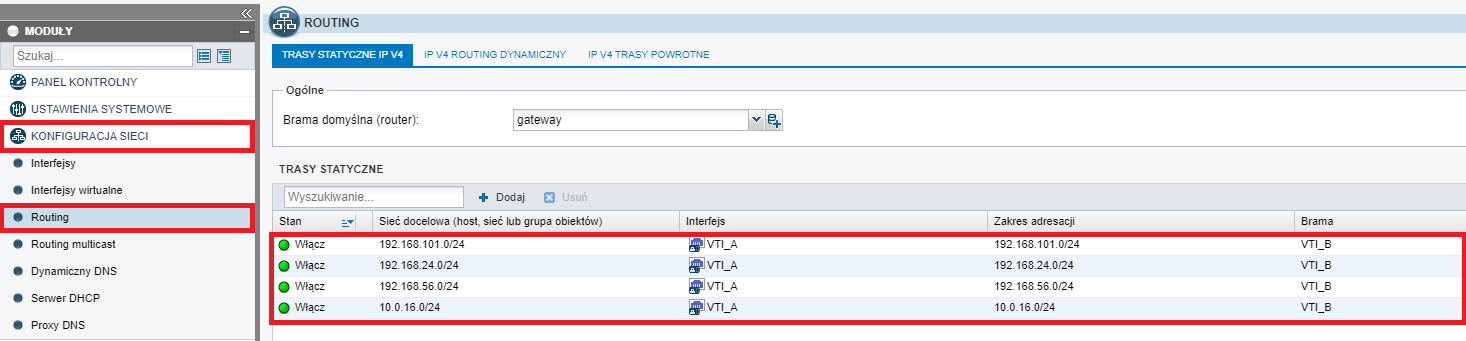

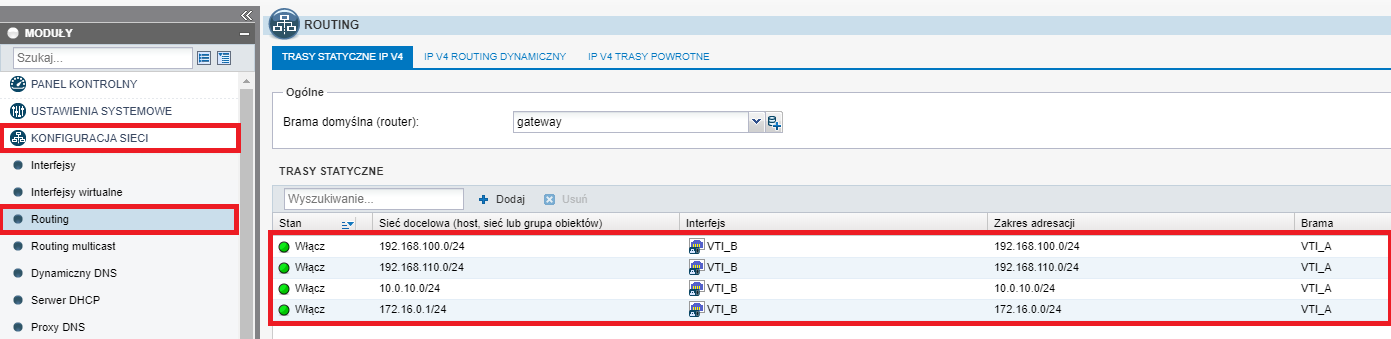

Po utworzeniu polityki IPSec, przechodzimy do Ustawienia sieci -> Routing, gdzie definiujemy za pomocą trasy statycznej, jakie sieci są dostępne za interfejsem VTI_A, po drugiej stronie tunelu. Bramą dla tych adresów będzie obiekt VTI_B:

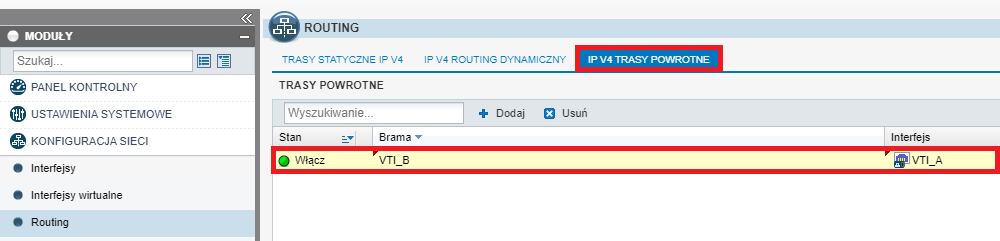

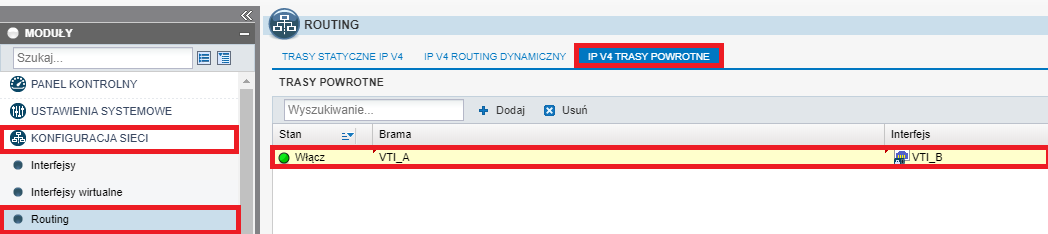

Będąc nadal w zakładce Routing, przechodzimy do IPV4 Trasy Powrotne, gdzie dodajemy nową trasę, jak na poniższym zrzucie:

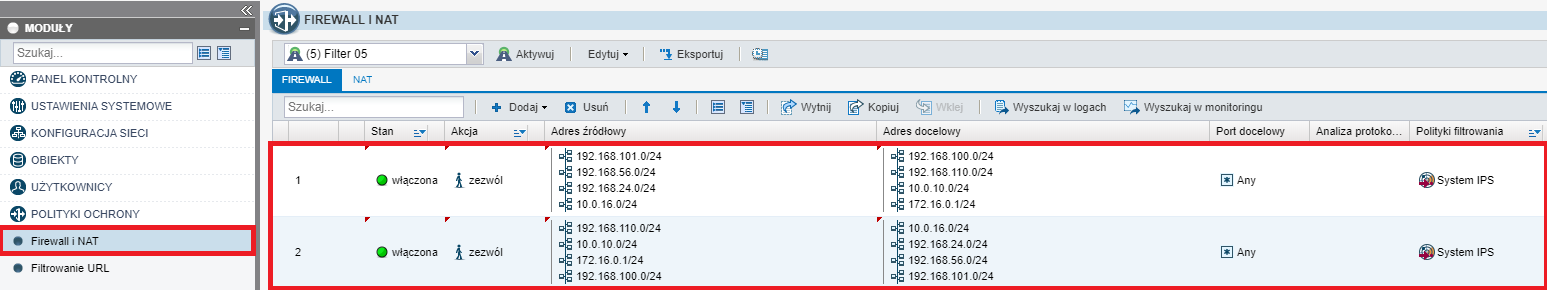

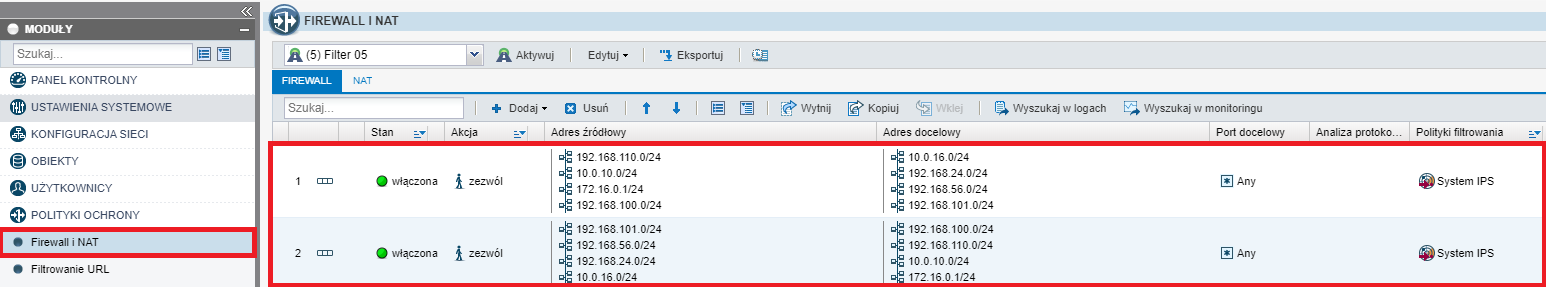

W ostatnim kroku konfiguracji urządzenia A, należy przejść do Polityki ochrony -> Firewall i NAT, gdzie należy skonfigurować reguły zezwalające na połączenie pomiędzy sieci

UWAGA!

Stworzenie powyższych reguły w module Firewall ma na celu początkowe przepuszczenie całego ruchu i ze względu na bezpieczeństwo nie są one zalecana przy dalszej eksploatacji urządzenia! Zaleca się stworzenie reguł przepuszczających tylko wybrany ruch oraz stosowanie polityk filtrowania. Tworzenie reguł w module Firewall oraz stosowanie polityk filtrowania opisane jest w osobnych artykułach dostępnych w Bazie wiedzy Storsmhield.

KONFIGURACJA URZĄDZENIA W LOKALIZACJI B:

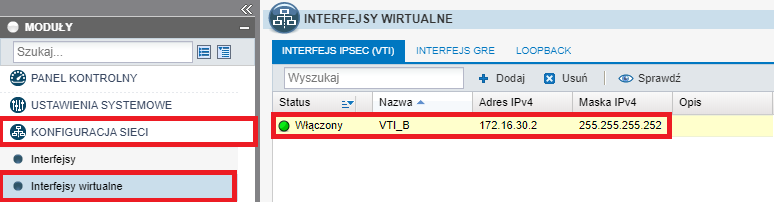

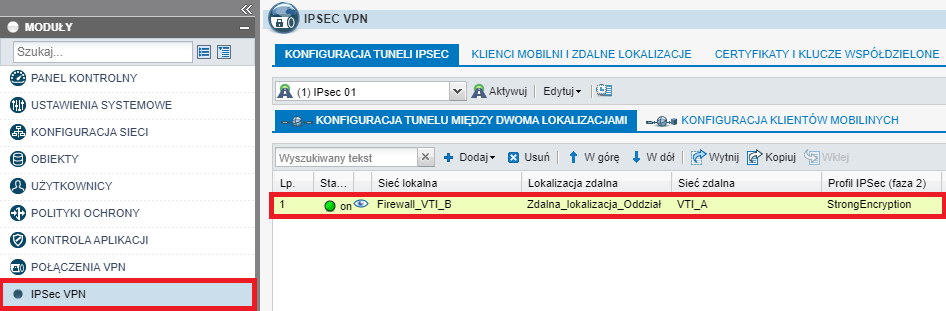

Na urządzeniu w lokalizacji B, dokonujemy analogicznych zmian jak na urządzeniu w lokalizacji A. Konfiguracja urządzenia została przedstawiona na poniższych zrzutach ekranu.

VTI:

IPSec:

Trasy statyczne:

Trasy powrotne:

Reguły Firewall:

Podobne zagadnienia: